Установка роли WSUS на Windows Server 2012 R2 / 2016

Еще в Windows Server 2008 сервис WSUS был выделен в отдельную роль, которую можно было установить через консоль управления сервером. В Windows Server 2012 / R2 этот момент не поменялся. Откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

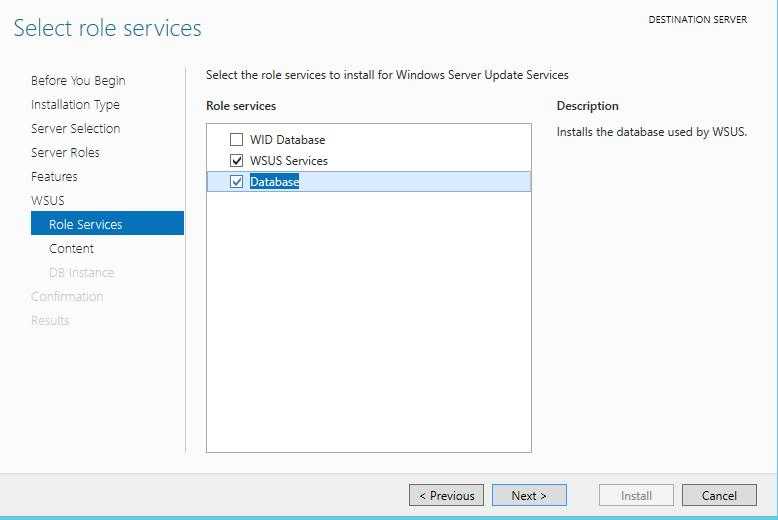

Отметьте опцию WSUS Services, далее необходимо выбрать тип базы данных, которую будет использовать WSUS.

В Windows Server 2012 R2 поддерживаются следующие типы SQL баз данных для WSUS сервера:

- Windows Internal Database (WID);

- Microsoft SQL Server 2008 R2 SP1, 2012, 2014, 2016 в редакциях Enterprise / Standard / Express Edition;

- Microsoft SQL Server 2012 Enterprise / Standard / Express Edition.

Соответственно вы можете использовать встроенную базу данных Windows WID (Windows Internal database), которая является бесплатной и не требует дополнительного лицензирования. Либо вы можете использовать выделенную локальная или удаленную (на другом сервере) базу данных на SQL Server для хранения данных WSUS.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%\wid\data\. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_name\Microsoft##WID. В базе данных WSUS хранятся настройки сервера обновлений, метаданные обновлений и сведения о клиентах сервера WSUS.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- Организация не имеет и не планирует покупать лицензии на SQL Server;

- Не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- Если планируется развернуть дочерний сервер WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения \\.\pipe\MICROSOFT##WID\tsql\query.

Отметим, что в бесплатных редакциях SQL Server 2008/2012 Express имеет ограничение на максимальный размер БД – 10 Гб. Скорее всего это ограничение достигнуто не будет (например, размер базы WSUS на 2500 клиентов – около 3 Гб). Ограничение Windows Internal Database – 524 Гб.

В случае, установки роли WSUS и сервера БД на разных серверах, существует ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена;

- Сервер WSUS не может быть одновременно сервером терминалов с ролью Remote Desktop Services;

Если вы планируете использовать встроенную базу данных (это вполне рекомендуемый и работоспособный вариант даже для больших инфраструктур), отметьте опцию WID Database.

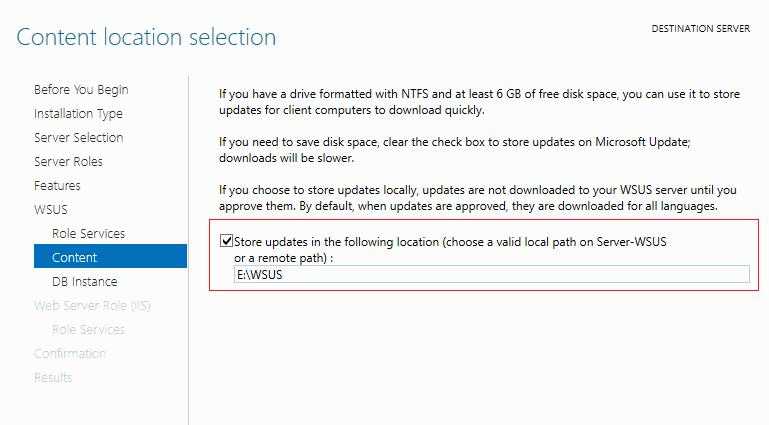

Затем нужно указать каталог, в котором будут храниться файлы обновлений (рекомендуется, чтобы на выбранном диске было как минимум 10 Гб свободного места).

Размер базы данных WSUS сильно зависит от количества продуктов и ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб. Например, у меня каталог с обновлениями WSUS занимает около 400 Гб (хранятся обновления для Windows 7, 8.1, 10, Windows Server 2008 R2, 2012 / R2/ 2016, Exchange 2013, Office 2010 и 2016, SQL Server 2008/2012/2016). Имейте это в виду, планируя место для размещения файлов WSUS.

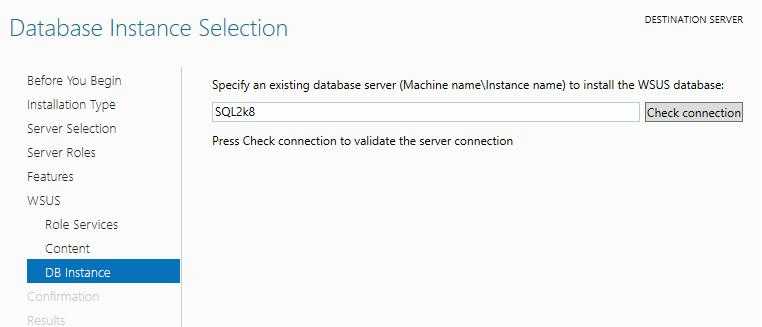

В том случае, если ранее было выбрано использование отдельной выделенной БД SQL, необходимо указать имя сервера СУБД, инстанса БД и проверить подключение.

Далее запустится установка роли WSUS и всех необходимых компонентов, после окончания которых запустите консоль управления WSUS в консоли Server Manager.

Вы также можете установить сервер WSUS со внутренней базой данных с помощью следующей команды PowerShell:

Сброс с помощью редактора локальной групповой политики

Первый способ сброса — использовать встроенный в Windows версий Pro, Enterprise или Ultimate (в Домашней отсутствует) редактор локальной групповой политики.

Шаги будут выглядеть следующим образом

- Запустите редактор локальной групповой политики, нажав клавиши Win+R на клавиатуре, введя gpedit.msc и нажав Enter.

- Раскройте раздел «Конфигурация компьютера» — «Административные шаблоны» и выберите пункт «Все параметры». Выполните сортировку по столбцу «Состояние».

- Для всех параметров, у которых значение состояния отличается от «Не задана» дважды кликните по параметру и установите значение «Не задано».

- Проверьте, нет ли в аналогичном подразделе, но в «Конфигурация пользователя» политик с заданными значениями (включено или отключено). Если есть — поменяйте на «Не задана».

Готово — параметры всех локальных политик были изменены на те, которые установлены по умолчанию в Windows (а они именно не заданы).

Отключение UAC с целью разблокирования приложения

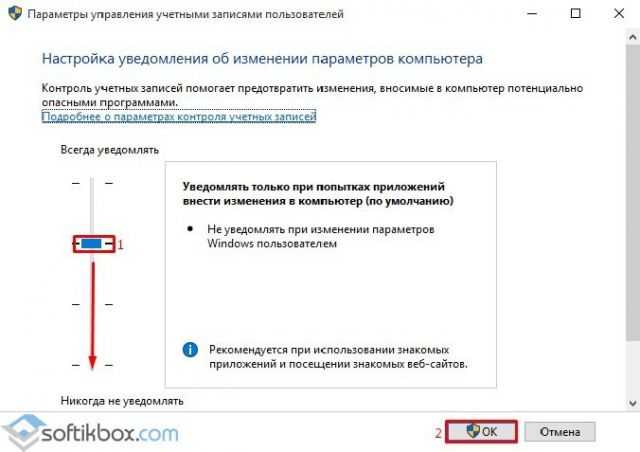

Если на Windows 10 у вас не получается выполнить установку программ, первое что нужно сделать, это отключить Контроль учетных записей. Для этого стоит выполнить следующее:

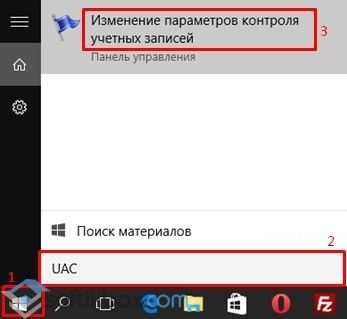

Жмём «Пуск» и в строку поиска вводим следующий запрос: «Изменение параметров контроля учетных записей» или просто вводим «UAC».

Откроется новое окно. Перетаскиваем ползунок в положение «Никогда не уведомлять».

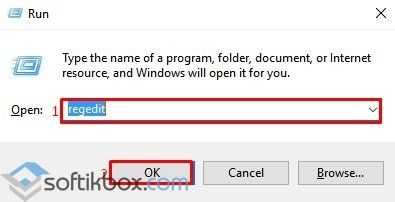

Важно отметить, что UAC можно отключить с помощью редактора реестра. Для этого необходимо проделать следующие действия:

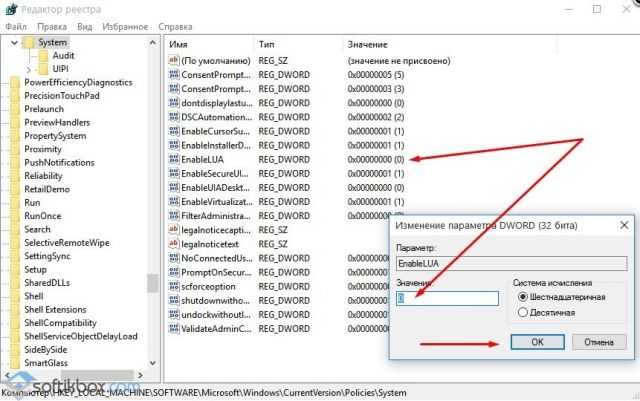

Появится окно редактора реестра. Переходим по ветке «HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionPoliciesSystem». В окне справа находим параметр «EnableLUA» и выставляем ему значение «0».

После отключения Контроля учетных записей вы сможете устанавливать множество приложений без каких-либо блокировок.

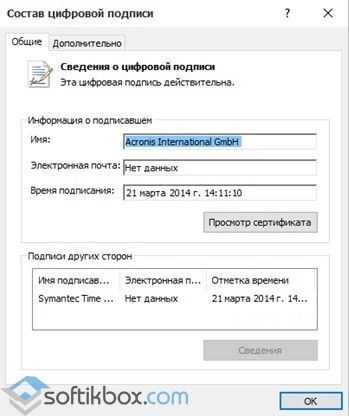

Удаление цифровой подписи как метод разблокирования приложения

Во многих случаях блокировка приложений появляется тогда, когда система сталкивается с софтом, имеющим просроченную цифровую подпись. Если вы уверены в том, что ваша программа полностью безопасна, цифровую подпись можно удалить. Однако перед удалением стоит проверить её наличие. Для этого необходимо выполнить следующее:

Открываем файл, который нужно проверить. Далее выбираем «Файл», «Сведения», «Сведения о цифровой подписи».

Убедившись в том, что подпись имеется, стоит её удалить. Для этого открываем программу FileUnsigner и читаем инструкцию о том, как удалить цифровую подпись с помощью данного софта.

После удаления данного элемента можно произвести установку программ на компьютер с Windows 10. Система не будет блокировать запуск приложений и установочный файл софта.

Использование Локальной политики безопасности для блокировки и разблокировки софта

Еще один способ, как заблокировать и разблокировать приложение – это использовать инструмент «Локальные политики безопасности». Для того, чтобы создать исключения для программы, стоит выполнить следующее:

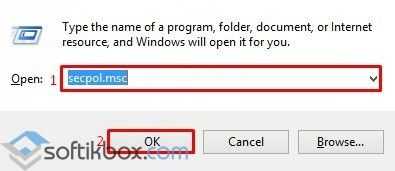

Жмём «Win+R» и вводим «secpol.msc».

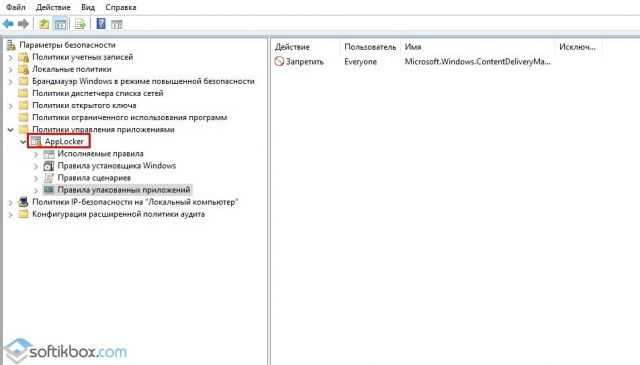

Откроется новое окно. Выбираем «Параметры безопасности», «Политики управления приложениями», «AppLocker» и выбираем «Исполняемые правила».

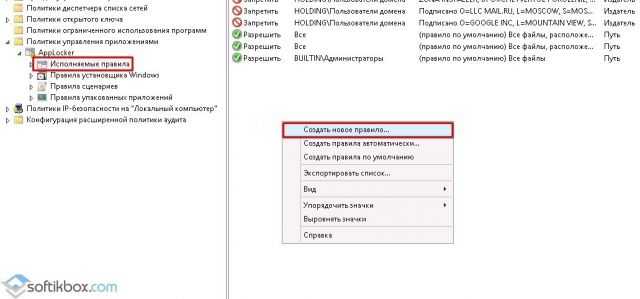

Справа на пустом месте нажимаем правой кнопкой мыши и выбираем «Создать правило…».

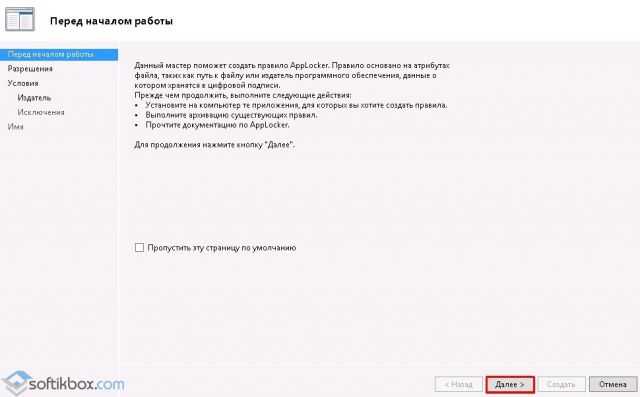

Откроется окно Мастера создания новых правил. Жмём «Далее».

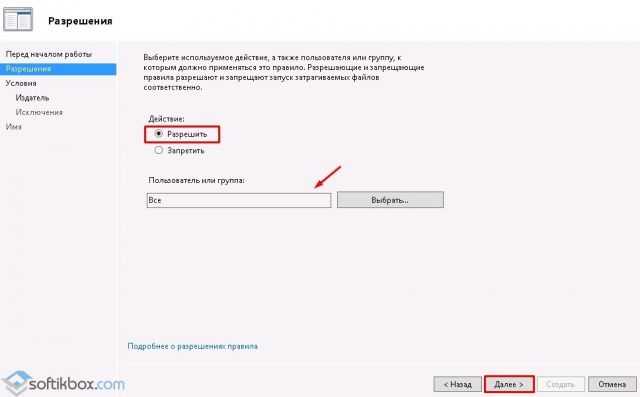

Появится еще одно окно. Здесь нам нужно поставить отметку «Разрешить» или «Запретить» запуск программы. Оставляем раздел «Все» пользователи и жмем «Далее».

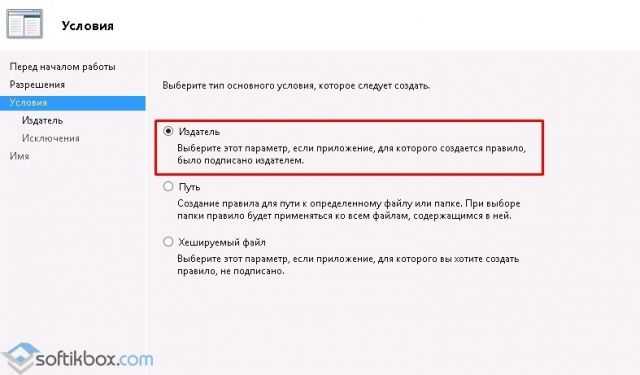

В следующем окне мы выбираем «Издателя», так как хотим заблокировать или разблокировать программу.

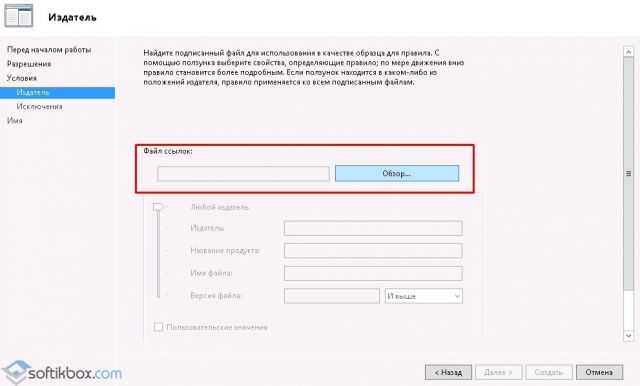

В новом окне нажимаем на кнопку «Обзор» и указываем путь к файлу приложения.

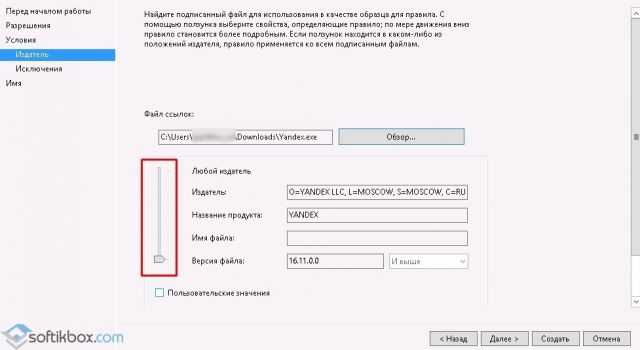

Добавив файл, ползунком указываем уровень доверия к файлу. Либо разрешаем его запуск, либо блокируем.

Нажимаем на кнопку «Создать». Правило готово. Теперь, чтобы система его приняла, стоит запустить командную строку с правами Администратора и ввести следующее: gpupdate /force. Локальные политики будут обновлены. Софт будет разблокированный или заблокированный (в зависимости от того, что вы указали).

Таким образом, любая настройка правил для той или иной программы позволяет её запускать или блокировать на компьютере с Windows 10, чего, в принципе, мы и добивались.

Сброс групповой политики к значениям по умолчанию

Настройки Групповой политики делятся на несколько конфигураций, как персонализация, настройки брандмауэра, принтеры, политики безопасности и т.д. Мы рассмотрим несколько способов с помощью которых вы можете сбросить соответствующие политики в состояние по умолчанию.

Выполните следующие действия, чтобы сбросить измененные параметры объекта групповой политики.

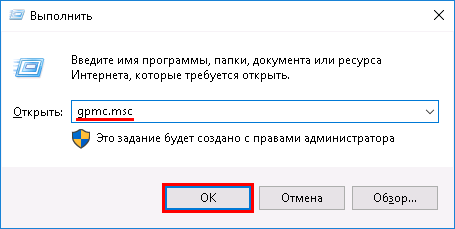

1. Нажмите Клавиши Win + R на клавиатуре, для запуска аплета «Выполнить». Введите в строку gpedit.msc и нажмите Enter, чтобы открыть редактор локальных групповых политик.

2. В открывшемся окне редактора групповой политики перейдите по следующему пути в левой боковой панели :

Политика Локальный компьютер → Конфигурация компьютера → Административные шаблоны → Все Параметры

3. Теперь, в правой части окна, нужно упорядочить параметры политики с помощью столбца «Состояние», так что все политики, которые включены / отключены можно получить в верху списка.

4. Далее вы должны изменить параметры политик с включено / отключено, на не заданно и применить настройки.

5. Повторите то же самое для пути указанного ниже:

Политика локальный компьютер → Конфигурация пользователя → Административные шаблоны → Все Параметры

6. Это позволит восстановить все параметры групповой политики к настройкам по умолчанию. Однако, если вы столкнулись с проблемами, как потеря привилегий администратора или проблемы входа в систему, то вы можете попробовать метод ниже.

Восстановление локальных политик безопасности по умолчанию

Политики безопасности вашей учетной записи администратора в Windows 10, находятся в другой консоли управления — secpol.msc (Локальная политика безопасности). Эта оснастка параметр безопасности расширяет групповые политики и помогает определить политики безопасности для компьютеров в домене.

Выполните следующие действия, чтобы изменить политику безопасности на вашей машине:

1. Откройте Командную строку (от имени администратора).

2. Введите следующую команду в окне командной строки и нажмите клавишу Enter:

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

3. После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Сброс объектов групповой политики с помощью командной строки

Данный метод включает в себя удаление папки параметров групповой политики с диска, на котором установлена операционная система. Выполните следующие действия, чтобы сделать это с помощью командной строки от имени администратора.

1. Откройте Командную строку как администратор

2. Введите следующие команды одну за другой.

RD /S /Q "%WinDir%System32GroupPolicyUsers"

RD /S /Q "%WinDir%System32GroupPolicy"

gpupdate /force

3. После этого, перезагрузите компьютер.

Примечание: Убедитесь, что вы создали точку восстановления системы перед внесением изменений в реестр или объектов групповой политики.

Рейтинг: /5 — голосов —>

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

GPO — Блокировка учетной записи пользователя после 3 неправильных попыток

Хотите узнать, как настроить политику группы для отключения учетной записи пользователя в течение 5 минут после 3 неправильных попыток входа? В этом учебнике мы покажем вам, как создать групповую политику для блокировки учетной записи пользователя после неправильных попыток входа на компьютер под управлением Windows.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого руководства Windows.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник — Создание GPO для блокировки учетных записей пользователей

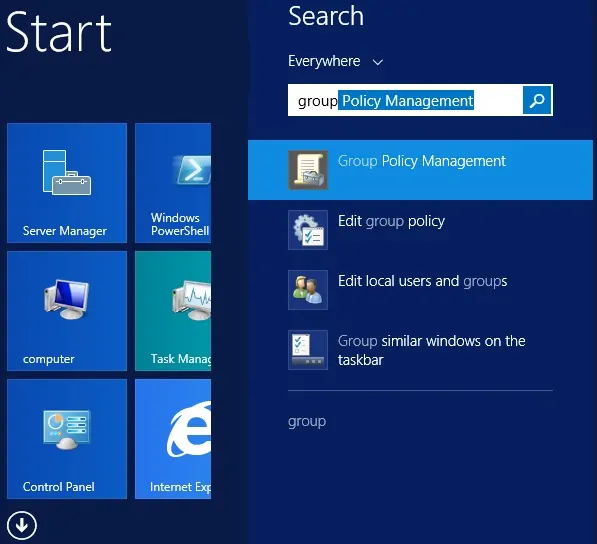

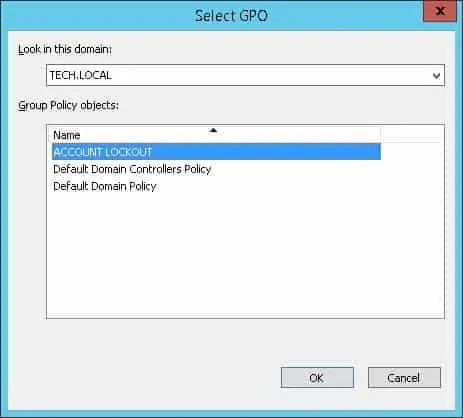

На контроллере домена откройте инструмент управления групповой политикой.

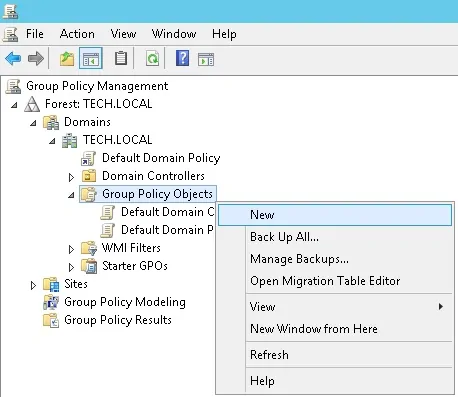

Создание новой групповой политики.

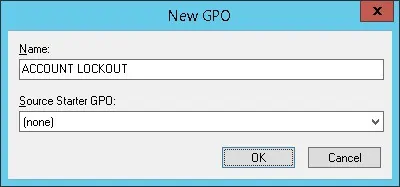

Введите имя для новой политики группы.

В нашем примере новый GPO был назван: ACCOUNT LOCKOUT.

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

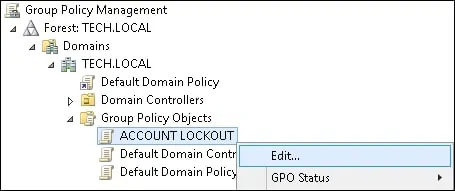

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

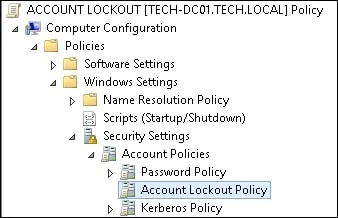

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Copy to Clipboard

Computer Configuration > Policies > Windows settings > Security settings > Account policies > Account lockout policy

Мы будем менять только конфигурации компьютеров.

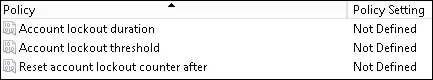

Справа будет представлен список доступных вариантов конфигурации.

Доступ к названного элемента: Порог блокировки учетной записи.

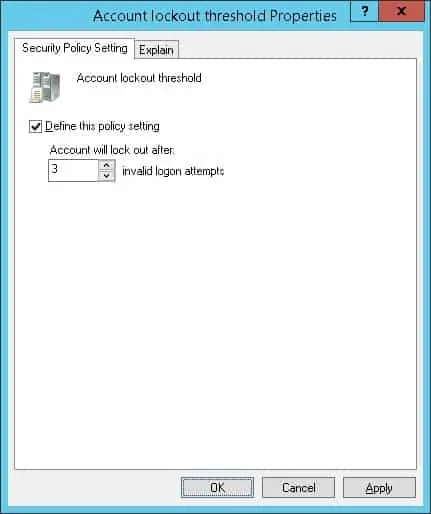

Установите количество недействительных попыток входа до блокировки учетной записи пользователя.

В нашем примере четвертая неправильная попытка входа заблокирует учетную запись пользователя.

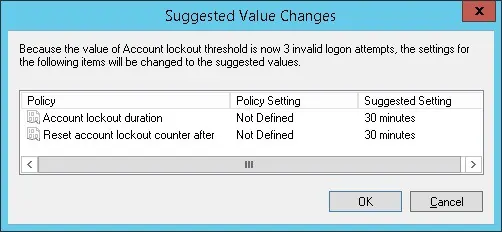

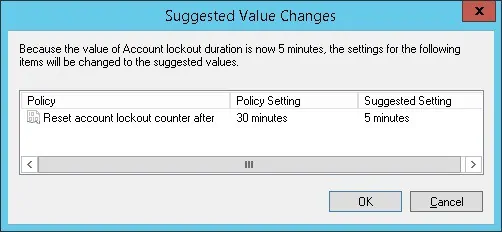

Система автоматически настраивает время блокировки до 30 минут.

Доступ к названного элемента: Длительность блокировки учетной записи.

Установите количество минут блокировки учетной записи.

В нашем примере учетная запись будет заблокирована в течение 5 минут.

Через 5 минут учетная запись автоматически будет разблокирована.

Система автоматически настраивает счетчик блокировки для сброса через то же время.

Если продолжительность блокировки учетной записи установлена на 0, учетная запись пользователя будет заблокирована.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Только при закрытии редактора групповой политики система сохранит вашу конфигурацию.

Политика домена по умолчанию уже имеет конфигурацию политики блокировки учетной записи.

Политика домена по умолчанию никогда не блокирует учетную запись пользователя.

Прежде чем включить политику блокировки учетной записи, необходимо отключить эту часть конфигурации в политике домена по умолчанию.

Поздравляю! Вы закончили создание GPO.

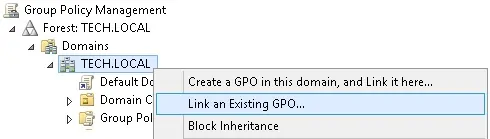

Учебник — Применение GPO, чтобы заставить блокировку учетной записи

На экране управления политикой Группы необходимо правильно нажать на желаемую Организационную группу и выбрать возможность связать существующий GPO.

В нашем примере мы собираемся связать политику группы под названием ACCOUNT LOCKOUT с корнем домена.

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

Чтобы протестировать конфигурацию, необходимо выполнить 4 неправильные попытки входа.

Ваша учетная запись пользователя должна быть автоматически заблокирована после 4 неправильных попыток входа.

2020-12-24T00:30:38-03:00

Что такое Групповые политики (Group Policy)?

Если верить скучным определениям, то групповые политики (или Group Policy) — это эффективный и централизованный механизм управления многочисленными параметрами операционных систем и приложений. Групповые политики позволяют админам определять правила, в соответствии с которыми настраиваются параметры рабочей среды как для пользователей, так и для компьютеров. Проще говоря, это довольно мощный инструмент для ограничения в действиях обычных пользователей. Существует масса различных политик и прав, с помощью которых можно запретить вызов диспетчера задач или редактора реестра, запретить доступ к меню «Пуск», а также довольно гибко ограничить запуск программного обеспечения (это реализуется с помощью так называемых Software Restriction Policies). Является ли этот механизм эффективным? Лишь отчасти. Доступ к шорткатам, запуск левого ПО и системных приложений, изменение настроек — все это достаточно легко запрещается с помощью групповых политик, и с этой точки зрения можно сказать спасибо разработчикам ОС. Но, увы, как это обычно бывает, эти политики зачастую можно обойти. Тут стоит сделать оговорку. Все политики можно разбить на две категории — для компов и для пользователей. Групповые политики доступны как в домене, так и на локальном компе. Если речь идет о локальной машине, то их можно посмотреть через специальную оснастку gpedit.msc (secpol.msc). В данной статье основной акцент сделан именно на доменные групповые политики. Итак, приступим.

Отменяем действие групповых политик на локальном компьютере

Отменяем действие групповых политик на локальном компьютереhttps://windowsnotes.ru/windows-7/otmenyaem-dejstvie-gruppovyx-politik-na-lokalnom-kompyutere/Групповые политики — это основной инструмент управления пользователями в домене. С их помощью администратор может настраивать практически любые параметры рабочей среды пользователя. Все, начиная от запрета на запуск определенных программ и заканчивая рисунком на рабочем столе можно задать через групповые политики. Управление политиками осуществляется на уровне домена и только члены группы администраторов домена или предприятия имеют к ним доступ.А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

net stop gpsvcобязательноWindows не удается подключиться к службе «Клиент групповой политики». Windows 7 x86 rus ent SP1Решение:

- Грузимся под администратором, WIN+R, regedit.exe

- создаем REG_MULTI_SZ с названием GPSvcGroup и параметром GPSvc

- DWORD(32 бита) название AuthenticationCapabilities значение 0x00003020 (12320)

- DWORD(32 бита) название CoInitializeSecurityParam значение 0x00000001 (1)

- Перезагружаемся.

PS на всякий случай вот содержимое reg файла:Windows Registry Editor Version 5.00

| December 2019 | ||||||

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

View All Archives

Categories

- https://remontka.pro/reset-policies-windows/

- https://www.white-windows.ru/kak-v-windows-10-sbrosit-nastrojki-lokalnoj-gruppovoj-politiki/

- https://bga68.livejournal.com/459298.html

Как поймать себя на токсичном поведении

Самостоятельно заметить, что ты токсичный человек, трудно. Как правило, ты думаешь, что твоя модель поведения верная, а психологи учат ерунде. Кому не нравится токсичная среда — «не мужик», ему не место в ИТ.

Озарение может прийти со стороны. Например, жена ушла со словами «ты постоянно язвишь». В итоге идёшь разбираться с этим в терапию и оказывается, что ты токсичный не только дома, но и на работе. Или могут не взять на работу, потому что не прошёл по софт-скилам, и HR чётко это обозначил. Может повезти, и на это укажет хороший руководитель.

Если же рассчитывать только на себя, то нужно перестать оправдываться фразой «я такой человек, очень сложный». Вместо этого развивать эмоциональный интеллект.

Трюк 2. Как происходит проверка политик?

Важно понимать, на каком этапе происходит сопоставление действия, которое хочет выполнить пользователь, с теми ограничениями групповых политик, которые на него накладываются. Сперва давай разберемся, где расположены политики

Изначально, конечно, на контроллере домена, откуда уже передаются на машины в локальной сети. После получения групповых политик на клиентской машине они сохраняются в реестре винды в следующих местах (приведены основные ветки):

Политики для компа:

- HKEY_LOCAL_MACHINESoftwareMicrosoft WindowsCurrentVersionPolicies

- HKEY_LOCAL_MACHINESoftwarePolicies

Политики для пользователей:

- HKEY_CURENT_USERSoftwareMicrosoft WindowsCurrentVersionPolicies

- HKEY_CURENT_USERSoftwarePolicies

Когда запускается какой-то процесс, то в нем (то есть в userspace’е) производится проверка данных веток реестра (через подгруженную библиотеку advapi.dll) на те или иные ограничения, которые потом кешируются/сохраняются в памяти процесса. Они проверяются, когда пользователь выполняет какое-то действие, например запуск ПО. В чем подвох? В том, что контроль производится из самого процесса. То есть если процесс «не захочет» проверять политики, то ничто его не заставит их соблюдать. Никакого общего мониторинга не производится! Отсюда вывод: если мы каким-то образом сможем запустить произвольный процесс, то политики нам уже не страшны. Сделать как правило — не проблема. Даже если нет возможности закачать программу на хост, можно выполнить ее удаленно (например, через шару).

Удаление локальных групповых политик

Важно: этот способ потенциально нежелателен, выполняйте его только на свой страх и риск. Также этот способ не сработает для политик, измененных путем внесения правок в редакторе реестра минуя редакторы политик

Политики загружаются в реестр Windows из файлов в папках WindowsSystem32GroupPolicy и WindowsSystem32GroupPolicyUsers. Если удалить эти папки (может потребоваться загрузиться в безопасном режиме) и перезагрузить компьютер, политики будут сброшены на настройки по умолчанию.

Удаление можно произвести и в командной строке, запущенной от имени администратора, по порядку выполнив команды (последняя команда выполняет перезагрузку политик):

RD /S /Q "%WinDir%System32GroupPolicy" RD /S /Q "%WinDir%System32GroupPolicyUsers" gpupdate /force

Если ни один из способов вам не помог, можно сбросить Windows 10 (доступно и в Windows 8/8.1) на настройки по умолчанию, в том числе и с сохранением данных.

В некоторых случаях при установке приложения необходимо иметь повышенные привилегии, а для этого необходимо ввести имя пользователя и пароль учётной записи администратора. Однако если такие привилегии не требуются то можно отключить Контроль учетных записей следящий за обнаружением установки приложений и делающий запрос на повышение прав.

Локальные групповые политики Windows 10 как запустить

Включить и отключить этот параметр политики можно в редакторе локальной групповой политики который можно запустить нажав на клавиатуре одновременно две клавиши WIN+R. Откроется окно Выполнить и в него вписываете команду gpedit.msc и нажимаете ОК.

Если установка заблокирована групповой политикой Windows 10 то необходимо отключить контроль учетных записей

Когда откроется окно редактора локальной групповой политики нужно в его левой части раскрыть Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Локальные политики — Параметры безопасности. Обязательно нажмите на последний пункт Параметры безопасности и после этого в правой части редактора найдите пункт Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав.

Параметр локальной безопасностиОтключён

- https://g-ek.com/kak-windows-10-sbrosit-vse-nastrojki-lokalnoj-gruppovoj-politiki-po-umolchaniyu

- https://remontka.pro/reset-policies-windows/

- https://10win.ru/sovety/programmy-sovety/chto-delat-esli-ustanovka-zablokirovana-gruppovoj-politikoj-windows-10

Поиск объектов

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Удаляем лишние команды из Проводника

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

Как включить доступ на Windows XP/ Windows 7/ Windows 8/10

Сегодня на компьютерах пользователей встречаются операционные системы Windows от XP (а иногда, и Vista) до Win10. Все они поддерживают работу в локальной сети и могут предоставлять доступ к общим папкам. Однако последовательность конфигурирования для них различается.

Как настроить общие папки в WinXP

Поддержка Windows XP корпорацией Microsoft и многими производителями софта прекращена, но ОС по-прежнему используется на домашних и офисных компьютерах, как правило, с низкой производительностью. Далеко не все владельцы знают, как настроить общий доступ к папкам, особенно при работе в локальной сети с ПК на других версиях ОС.

Между тем, инструкция для WinXP достаточно проста. После создания и настройки сетевого подключения необходимо:

- Выбрать в Проводнике папку, содержимое которой планируется расшарить.

- Открыть диалоговое окно свойств ресурса из контекстного меню, доступного по щелчку на иконке правой кнопкой мыши.

- На вкладке «Доступ» задать параметры для сети (вторая группа настроек). Здесь необходимо

- Разрешить общий доступ (установить отметку в соответствующем поле).

- Задать имя ресурса, под которым он будет виден в локальной сети.

- В случае, если необходимы чтение и запись, дать разрешение на изменение содержимого сетевыми пользователями.

Если появится необходимость тонкого управления правами, выполняют следующие действия:

- В свойствах папки на вкладке «Вид» изменяют стандартную политику (снимают отметку с пункта «Использовать простой общий доступ…»).

- Переходят к появившейся новой вкладке «Безопасность» и добавляют учетные записи из доступного для данного ПК списка, снимают или выдают разрешения на чтение, запись, изменение содержимого и пр.

Настройка в Windows 7/8/10

В более поздних версиях Windows настройка общего доступа к папкам и другим сетевым ресурсам стандартизирована. Работу с общей папкой настраивают в 3 этапа.

Этап I – разрешить общий доступ для конкретного сетевого подключения

Действия выполняют в Центре управления сетями и общим доступом. Инструкция включает:

- Выбор сетевого подключения, для которого задаются параметры.

- Проверку и, при необходимости, изменение профиля сети. В Win7 выбирают нужный вариант из списка «Домашняя», «Рабочая», «Общественная», в Win8/10 – частная или общественная.

- В пункте меню, отвечающем за настройку дополнительных параметров:

- выбирают нужный профиль;

- включают общий доступ;

- включают возможность чтения и записи в общих папках (при необходимости);

- выбирают режим шифрования при обмене;

- включают или отключают парольную защиту;

- сохраняют сделанные изменения.

Этап II – открытие общего доступа к папкам

Разрешают общий доступ к папкам хоста и применяют простейший вариант разграничения полномочий в меню Проводника:

- Выбирают папку, которую планируют сделать общей.

- В меню используют пункт «Общий доступ».

- В раскрывшемся списке указывают нужный вариант, например, всем пользователям, членам домашней группы на чтение или чтение/запись.

Для многих случаев этих действий достаточно. После их завершения не будет вопросов, как найти общую папку – она станет видна на компьютерах ЛВС в Проводнике на вкладке «Сеть». Пользователи могут работать с содержимым в соответствии с указанными правами.

Этап III – дополнительная настройка

Чтобы дать доступ к общим папкам отдельным пользователям или группам, разрешить работу с ресурсами, которые не подчиняются простейшей политике (например, дисками или установочными каталогами критически важных программ и ОС), выполняют расширенную настройку:

- Открывают свойства папки в контекстном меню и переходят на вкладку «Доступ».

- В окне, открывающемся по кнопке «Общий доступ» проверяют и корректируют список пользователей и их права.

- В расширенных настройках задают имя общего ресурса и изменяют разрешения. Особенно удобно использовать этот метод для индивидуальной настройки прав сетевых аккаунтов – можно задать и учетную запись, и размещение.

Оснастка управления групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

И нажимаем “OK”.

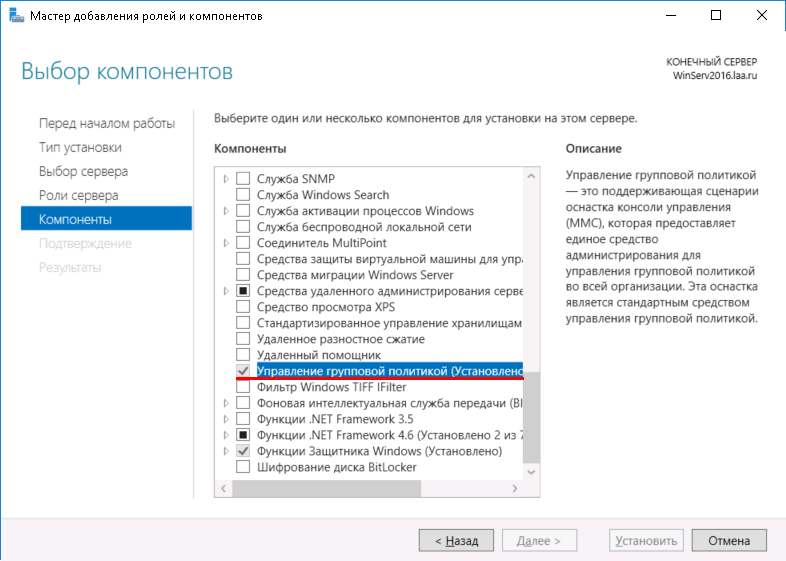

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Что можно сделать в редакторе локальной групповой политики

Вы можете настроить множество параметров ОС как администратор и другие пользователи не смогут ваши параметры изменить позже. Вот несколько примеров:

- Можете позволить пользователям использовать определенные приложения на вашем компьютере.

- Блокировать доступ к внешним устройствам (например, карты памяти USB), подключенных к компьютеру.

- Блокировать доступ пользователей к панели управления или настройкам приложений.

- Скрыть некоторые элементы панели управления.

- Задает фон, для рабочего стола и блокировать способность пользователей его изменить.

- Блокировать включение или отключение сетевых соединений и доступ к их свойствам.

- Запретить пользователям считывать или записывать данные на CD, DVD, внешних накопителях памяти и т.д.

- Отключить все комбинации клавиш, которые начинаются с кнопки Win. Например, Win+R (открывает «Выполнить»).

Таковы лишь некоторые примеры, а на самом деле есть множество других параметров.

Как получить доступ к политике паролей

Прежде всего нам нужно перейти к редактор локальной групповой политики . Для этого просто нажмите комбинацию клавиш Windows + R и запустите gpedit.msc. Мы также можем щелкнуть правой кнопкой мыши кнопку «Пуск» и выбрать «Выполнить».

Когда мы находимся внутри, мы должны зайти в Конфигурация компьютера, Настройки Windows, Безопасность Настройки и Политики учетной записи . Мы должны открыть эту папку, и появятся другие. Нас интересует политика паролей.

Появится меню со всеми возможными конфигурациями. По сути, это будут элементы, которые мы сможем включить и настроить в политике паролей Windows. Это основная часть всего этого, и мы увидим ее так, как показано на изображении ниже.