Содержание:

Ранее мы уже затрагивали тему безопасности и описывали способы, благодаря которым можно скрыть от посторонних глаз важные папки с данными в Windows. О них можно прочесть здесь. Сегодня же пойдёт речь ещё об одном способе – надёжном шифровании важных данных.

В осуществлении данной задачи нам поможет бесплатная, но от этого не менее мощная программа VeraCrypt. Данная программа основана на исходном коде небезызвестной и весьма популярной TrueCrypt, которая, к сожалению, прекратила своё развитие в 2014 и в этой связи не может являться гарантом безопасности.

VeraCrypt же активно развивается, судя по истории изменений активно исправляются найденные баги и уязвимости. Программное обеспечение, отвечающее за безопасность всегда должно быть актуальной версии.

Благодаря возможностям программы VeraCrypt вы сможете осуществить шифрование любых файлов, которые размещены на вашем компьютере, а при необходимости и целого раздела жёсткого диска или флеш-накопителя.

В программе предусмотрена возможность создания скрытого раздела в зашифрованном файле-контейнере. В данном разделе также можно разместить важные файлы и данные, но доступ к нему будет осуществляться по вводу пароля, отличного от основного. Данная возможность, к примеру, может пригодиться на случай обнаружения злоумышленниками зашифрованного файла-контейнера и последующей попыткой оказания психологического или физического давления с целью предоставления пароля.

Даже если основной пароль будет получен и доступ к зашифрованному файлу-контейнеру открыт, то злоумышленники всё равно не смогут определить наличие скрытого раздела и соответственно весьма высока вероятность сохранения приватности защищаемых файлов и данных, которые размещены в скрытом разделе.

Список наиболее часто используемых программ для шифрования документов в Windows 10

Также можно использовать не родную программу Windows для шифрования документов на компьютере. Таким образом, мы рекомендуем следующие варианты: и с открытым исходным кодом :

- AES Crypt : совместимо с Windows, Mac, Android и Linux.

- AxCrypt : запишите информацию в текстовый файл используйте программу для ее шифрования, прикрепите зашифрованный документ к электронному письму и попросите получателя установить ту же программу. Затем просто отправьте ключ, который вы использовали для него.

- DiskCryptor : он имеет небольшой интерфейс, программа делает службу шифрования очень простой. Одна деталь заключается в том, что это можно сделать только с существующими дисками, не имеющими возможности создавать новые. DislCryptor использует самые современные алгоритмы, такие как AES, Twofish и Serpent.

- BitLocker : защита всего устройства. Это очень простой и быстрый метод, поскольку он защищает все файлы устройства в одно мгновение. Кроме того, это более безопасный метод, чем EFS .

- 7-Zip : альтернатива, известная как файловый компактор. Затем, так же, как вы выполняете сжатие документа, он также может быть зашифрован. Блокировка , таким образом, файл с паролем .

- Gpg4win: Используется как центр вашей системы, программное обеспечение представляет собой графический интерфейс от GnuPG , который использует алгоритм шифрования: OpenPGP . Он не был создан для легкого запуска, но в качестве инструмента он очень универсален . Вы можете зашифровать свои данные в формате HD, данные в облаке, электронную почту и другую интересную информацию.

Folder Lock

При загрузке более 56 Кб Folder Lock позволяет шифровать данные и папки для последующего безопасного совместного использования. Он получил несколько наград и был высоко оценен на таких платформах, как CNET и Softonic. В дополнение к традиционным функциям программного обеспечения для шифрования, Folder Lock позволяет:

- Защита паролем USB / внешние накопители

- Навсегда удалять файлы

- Очистить историю Windows

- Включить stealth режим

- Резервное копирование зашифрованных файлов на защищенном облачном сервере

Он доступен на нескольких разных языках, и вы можете скачать его бесплатно, чтобы опробовать основные функции.

Работа в программе VeraCrypt

Рассмотрим наиболее популярную возможность программы: создание файла-контейнера и принципы работы с ним.

Файл-контейнер создаётся через интерфейс программы и, по сути, представляет собой некий файл с определённым размером. Содержимое данного файла надёжно зашифровано одним из криптостойких алогоритмов.

Получить доступ к сохранённым в нём данным можно только с помощью указанного при его создании пароля.

После монтирования (указания) файла-контейнера в VeraCrypt он предстаёт в системе как виртуальный диск, с которым возможны все те операции, что и с обычным диском: копирование и запись файлов и данных.

Как создать Zip-файл (сжатая папка)

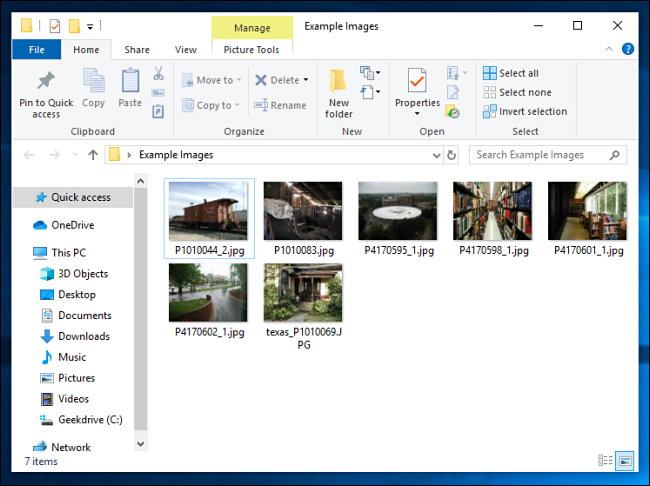

Сначала откройте проводник и найдите файлы или папки, которые вы хотите сжать и объединить в Zip-файл. Windows называет Zip-файл «сжатой папкой», поэтому в данном случае эти термины являются взаимозаменяемыми.

В качестве примера мы будем использовать группу файлов изображений, но вы можете архивировать файлы любого типа.

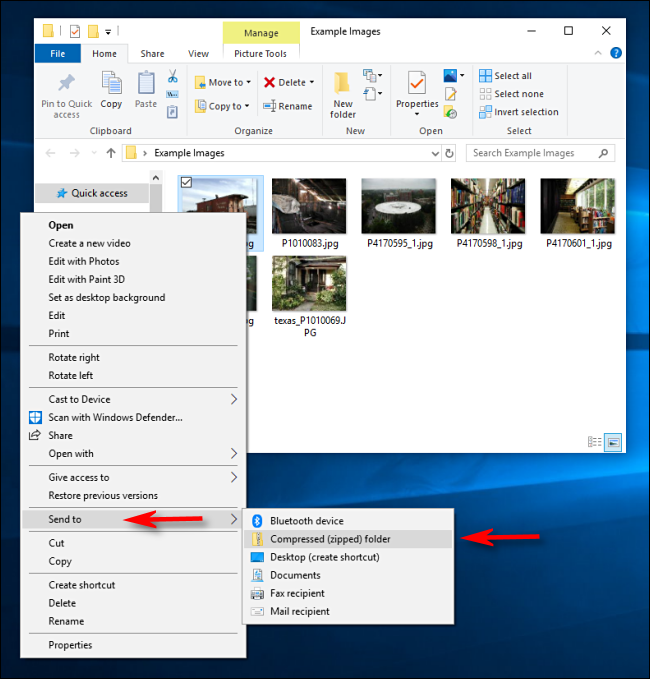

Если вы хотите сжать один файл или папку, щелкните по нему правой кнопкой мыши, и появится меню. Нажмите «Отправить», а затем нажмите «Сжатая (сжатая) папка».

Вы также можете выбрать несколько файлов или папок в Проводнике, а затем выполнить те же действия, что и выше, чтобы сжать их одновременно.

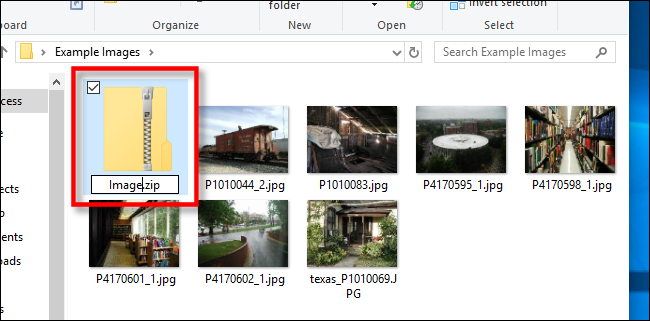

Windows сжимает файлы или папки, и новый файл ZIP появляется в том же месте, что и файлы, с которыми вы работаете. Значок файла ZIP выглядит как стандартная папка Windows с застежкой-молнией.

Затем Windows позволяет назвать ZIP-файл как угодно. Введите имя и нажмите клавишу ВВОД.

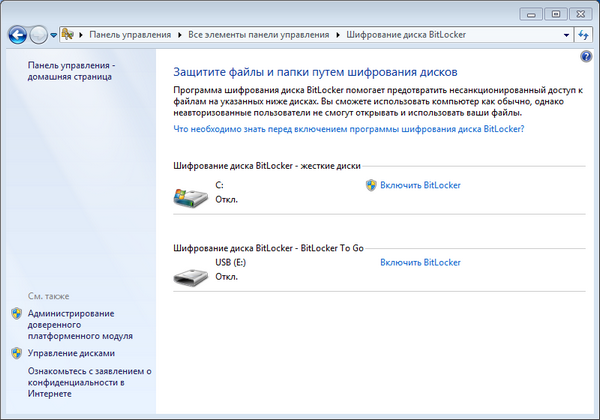

BitLocker и TPM-модуль

В системах Windows 7 и более поздних версиях, предназначенных для профессионального использования (в версии Pro, Ultimate, Enterprise), встроена функция шифрования разделов, включая системный. Во втором случае операция более сложная и требует нескольких дополнительных процедур, особенно если у вас в компьютере не установлен TPM (Trusted Platform Module), предназначенный для авторизации оборудования.

Первое, что мы должны проверить, имеет ли наш компьютер модуль TPM. Он чаще всего встречается в игровых и бизнес-ноутбуках. Для этого запустите нужную программу через командное окно «Выполнить» (нажмите Win + R), где введите tpm.msc, и подтвердите действие клавишей Enter. В случае отсутствия модуля TPM появится соответствующее сообщение.

Затем в системном поиске вводим фразу BitLocker, что вызовет запуск панели управления этой функцией. Если вы хотите зашифровать несистемный раздел, достаточно установить пароль доступа и все готово. В противном случае (если у нас нет TPM) необходимо в групповой политике активировать опцию «Разрешить использование BitLocker без совместимого TPM» (Подробнее о шифровании без TPM).

Затем нужно вернуться к панели управления и активировать BitLocker для системного раздела, а утилита попросит ввести пароль или вставить USB-носитель, который будет использоваться для авторизации и позволит загрузить операционную систему. Затем следует создать резервную копию ключа, например, в виде файла, и в конце выбрать метод сжатия – «Только занятое место» или «Весь диск» (второй способ является более безопасным).

Теперь при каждом включении компьютера (до загрузки системы), мы должны ввести пароль или вставить USB-носитель. Стоит также добавить, что функция BitLocker выполняет шифрование памяти мобильных устройств (опция BitLocker To Go).

Преимущество наличия TPM является отсутствие необходимости входа в систему с помощью пароля. Мы вводим его только в окне входа в систему Windows.

Как просмотреть содержимое ZIP-файла и добавить файлы

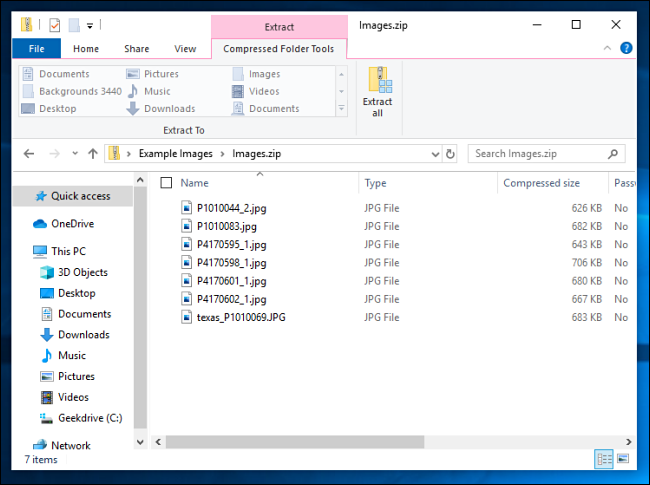

Если вы хотите проверить содержимое файла ZIP, дважды щелкните его в проводнике. ZIP-файл откроется во многом как обычная папка, и вы увидите файлы внутри.

Вы также можете копировать и вставлять или перетаскивать файлы в это окно, чтобы добавить их в ZIP-файл. Чтобы удалить отдельные файлы из ZIP-файла, удалите их отсюда. Любые изменения, сделанные в папке, будут применены к ZIP-файлу.

Если вы удовлетворены, закройте окна ZIP-файла, и все готово. Вы можете скопировать ZIP-файл куда угодно.

Также можно добавить дополнительные файлы в существующий ZIP-файл, открыв его в проводнике, а затем перетащив файлы, которые вы хотите добавить, в окно.

Создание и шифрование диска

Прежде чем приступить к шифрованию данных, нужно создать наш диск, на который и скопируем файлы, которые нужно спрятать от посторонних глаз.

Для этого запускаем программу и нажимаем кнопку «Create Volume», т.е. приступаем к созданию нового диска.

Выбираем первый пункт «Create an encrypted file container» — создание зашифрованного файла-контейнера.

Здесь нам на выбор предлагают два варианта файла-контейнера:

1. Обычный, стандартный (тот, который будет виден всем пользователям, но открыть смогут лишь те, кто знает пароль).

2. Скрытый (Hidden). О его существовании будете знать только вы. Остальные пользователи не смогут увидеть ваш файл-контейнер.

Теперь программа попросит вас указать месторасположение вашего секретного диска. Рекомендую выбрать диск, на котором у вас больше места. Обычно такой диск D, т.к. диск C системный и на нем, обычно, установлена ОС Windows.

Важный шаг: указать алгоритм шифрования. В программе их несколько. Для обычного непосвященного пользователя скажу, что алгоритм AES, который предлагает программа по умолчанию, позволяет защитить ваши файлы очень надежно и вряд ли, кто из пользователей вашего компьютера сможет его взломать! Можно выбрать AES и нажать на далее — «NEXT».

В этом шаге вы можете выбрать размер вашего диска. Чуть ниже, под окном для ввода желаемого размера, показывется свободное место на вашем реальном жестком диске.

Пароль — несколько символов (рекомендуется не менее 5-6) без которых доступ к вашему секретному диску будет закрыт. Советую выбрать такой пароль, который вы не забудете даже через пару лет! Иначе, важная информация может стать недоступна для вас же самих.

Последний шаг — указание файловой системы. Основное отличие для большинства пользователей файловой системы NTFS от файловой системы FAT в том, что в NTFS можно размещать файлы, размером более 4гб. Если у вас будет довольно «большой» размер секретного диска — рекомендую выбрать файловую систему NTFS.

После выбора — нажимаете кнопку FORMAT и ждете несколько секунд.

Спустя некоторое время, программа вам сообщит, что был успешно создан зашифрованный файл-контейнер и вы можете приступать к работе с ним! Отлично…

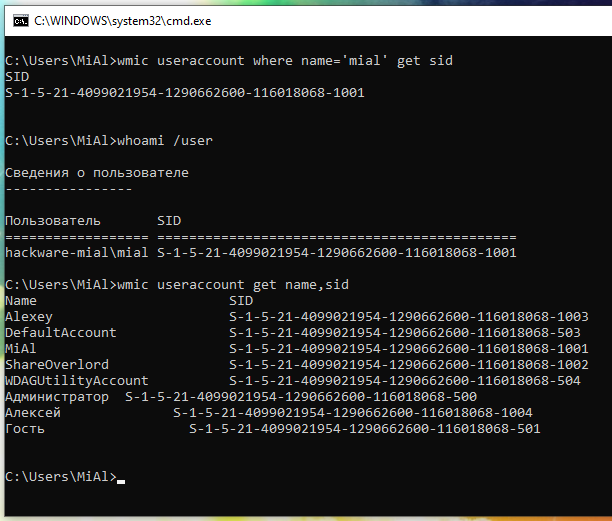

Как узнать мастер ключи Windows

В mimikatz есть функция, которая извлекает все мастер ключи для текущего пользователя. Но прежде чем перейти к ней, давайте «пощупаем» сами мастер ключи, чтобы они не были для нас чем-то абстрактными.

В расшифрованном виде пример мастер ключа выглядит так: 5dccd3bea06a52d4355fa6b03421845c9fe96277db0d5af1a24eb3daefb14d6fc66b386a3a235a29327d0dc1f7ca990389644af173893d4cf3392b3950953dd8

Зашифрованные мастер ключи хранятся в папке вида %appdata%\Microsoft\Protect\{sid}\*. В этой записи:

- %appdata% означает C:\Users\\AppData\Roaming

- {sid} означает SID пользователя

В CMD (Win+r → набрать cmd) свой SID можно посмотреть командой:

wmic useraccount where name="%USERNAME%" get sid

Предыдущая команда не сработает в PowerShell. Следующие команды сработают как в CMD, так и в PowerShell.

Чтобы узнать свой SID:

whoami /user

Чтобы узнать SID всех пользователей:

wmic useraccount get name,sid

Зашифрованные файлы мастер ключей на жёстком диске:

Функция dpapi::masterkey умеет расшифровывать мастер ключи. Если использовать эту функцию только с опцией /in, после которой указать путь до мастер ключа, то будет выведена информация о нём без его расшифровки:

dpapi::masterkey /in:"%appdata%\Microsoft\Protect\S-1-5-21-4099021954-1290662600-116018068-1001\ac45381a-d9db-4c68-b0e9-7410667c3984"

Чуть позже мы ещё вернёмся к этой функции, когда будем расшифровывать мастер ключ офлайн, т. е. на другом компьютере, без возможности запустить сессию для владельца целевого мастер ключа.

Для того, чтобы извлечь сразу все мастер ключи текущего пользователя выполните команду:

sekurlsa::dpapi

Мастер ключи в этой секции:

Authentication Id : 0 ; 371163 (00000000:0005a9db)

Session : Interactive from 1

User Name : MiAl

Domain : HACKWARE-MIAL

Logon Server : HACKWARE-MIAL

Logon Time : 25.02.2020 13:25:54

SID : S-1-5-21-4099021954-1290662600-116018068-1001

* GUID : {abd3abfe-f620-46e4-a5ee-8dc314ef4169}

* Time : 25.02.2020 18:34:11

* MasterKey : 450e3e2609e394dfef60c90533a06ddd84dc9968965bd8579a3c40607704077e506c8d0738e6f42cfd934b3eb75eedc3c29fe7deb8dd0cf05ddb4deb653fcbff

* sha1(key) : 806d3a6453a45b9b4eb3e8edafc9dd4b12c0d494

* GUID : {ac45381a-d9db-4c68-b0e9-7410667c3984}

* Time : 25.02.2020 18:26:00

* MasterKey : 5dccd3bea06a52d4355fa6b03421845c9fe96277db0d5af1a24eb3daefb14d6fc66b386a3a235a29327d0dc1f7ca990389644af173893d4cf3392b3950953dd8

* sha1(key) : d5a7975eea70b6fe5eae3809ed3c7e9c864d1333

GUID — это идентификатор, имя файла мастер ключа. MasterKey — сам мастер ключ.

Для удобства, mimikatz хранит кэш извлечённых мастер ключей. Причём не просто хранит и показывает их, но и использует нужный мастер ключ в том случае, если он нужен для определённых операций. Чтобы посмотреть содержимое кэша выполните команду:

dpapi::cache

Извлечённые мастер ключи, то есть кэш, можно сохранить для использования на другой машине или в другой раз.

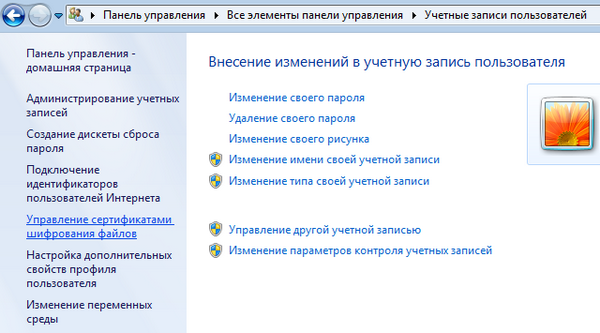

EFS (Encrypting File System)

EFS является компонентом файловой системы NTFS, своего рода прослойкой, позволяющей шифровать файлы. Отличительной особенностью EFS является привязка к учетной записи пользователя. Зашифрованные файлы автоматически расшифровываются при входе пользователя в систему. По сути, ключ шифрования назначается системой и хранится локально, при авторизации система автоматически подставляет его для расшифровки необходимых файлов. Поэтому при использовании EFS необходимо хорошо подумать над паролем для учетной записи.

Забегая немного вперёд, отметим, что по сравнению с тем же BitLocker у EFS существуют весьма серьезные ограничения, а именно:

- Шифрование возможно лишь на файловом система NTFS (FAT и FAT32 не поддерживается);

- Невозможность шифрования всего жесткого диска, а лишь отдельных каталогов и файлов;

- Невозможность зашифровать системные файлы, хотя с первого взгляда это кажется не столь большой проблемой, в некоторых ситуациях это позволяет злоумышленникам получить доступ к некоторых данным.

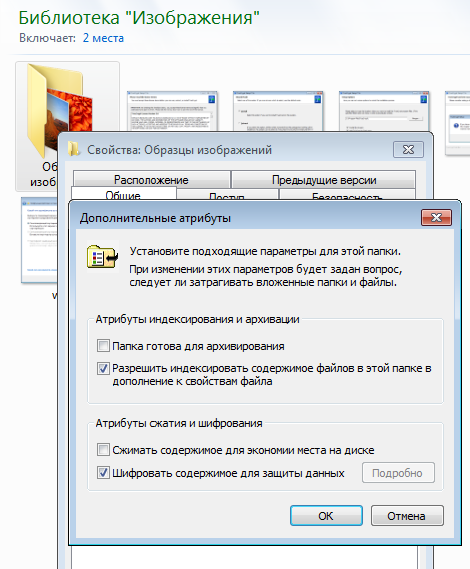

Но у этих недостатков есть и преимущества — шифрование при помощи EFS происходит весьма быстро и включить его можно буквально несколькими кликами:

- Нажмите правым кликом на файле или каталоге, который вы хотите обезопасить;

- Выберите пункт «Свойства» в контекстном меню;

- В появившемся окне, во вкладке «Общие» найдите строку «Атрибуты»;

- Напротив пунктом «Только чтение» и «Скрытые» нажмите на кнопку «Другие»;

- Появится окно дополнительных атрибутов, в котором необходимо выбрать последний пункт — «Шифровать содержимое для защиты данных».

После нажатия ОК и Принять, система зашифрует ваши данные. Стоит отметить одну важную вещь, при первом шифровании, вам будет предложено экспортировать ключ, мы настоятельно рекомендуем это сделать, желательно сохранить данный ключ на внешнем носителе. Использование зашифрованных файлов данным методом ничем не отличается от повседневного, пока вы авторизированы под учетной записью с которой была произведена операция шифрования.

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

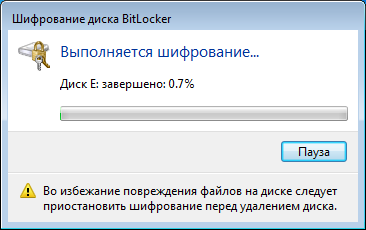

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена. Включение BitLocker

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена. Отключение BitLocker

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

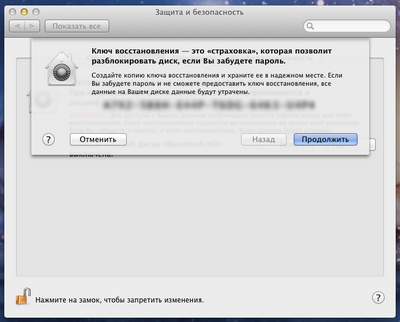

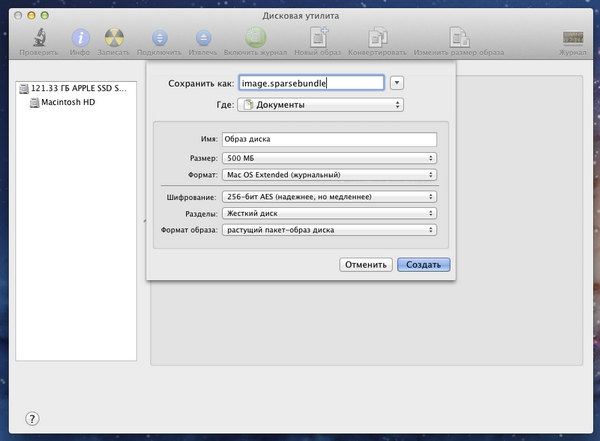

⇡#Шифрование стандартными средствами Windows 7, Mac OS X 10.7 и Ubuntu 12.04

Windows

При подключении зашифрованного тома вас каждый раз будут просить ввести пароль для доступа к данным, если вы не включите автоматическую разблокировку, а делать это не рекомендуется. Управлять параметрами зашифрованного тома можно всё в том же разделе «Шифрование диска BitLocker» панели управления. Если вы вдруг забыли пароль от BitLocker, то для расшифровки надо использовать 48-значный цифровой ключ восстановления — после его ввода том будет временно разблокирован.

Система EFS прозрачна для пользователя, то есть с файлами и папками можно работать как обычно. Но если попытаться открыть их в другой среде (ОС, ПК), то доступ к ним будет закрыт. Чтобы зашифровать файл или папку, достаточно в их свойствах нажать кнопку «Другие…» на вкладке «Общие» и поставить галочку «Шифровать содержимое для защиты данных». После применения изменений цвет имени зашифрованного элемента по умолчанию меняется на зелёный для лучшей визуальной идентификации защищённых данных.

Для расшифровки достаточно снять галочку в свойствах файла/папки. При попытке скопировать защищённые данные в неподходящие для этого места — на диск c FAT32, в сетевое хранилище и так далее — появится предупреждение, что данные будут расшифрованы и попадут туда в незащищённом виде. Для удобства работы с EFS можно добавить в контекстное меню проводника соответствующие пункты. Достаточно создать DWORD-параметр EncryptionContextMenu в ветке реестра HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced\\ и выставить его значение в 1.

Для расшифровки данных на накопителе в случае недоступности машины, на которой они шифровались, нужна резервная копия сертификата и пароль к ней. Для импорта достаточно дважды кликнуть по pfx-файлу и следовать указаниям мастера. Если вы хотите в дальнейшем экспортировать данный сертификат для работы с данными на ещё одной машине, то отметьте эту опцию галочкой.

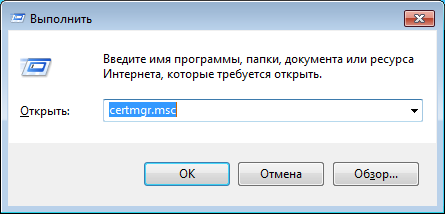

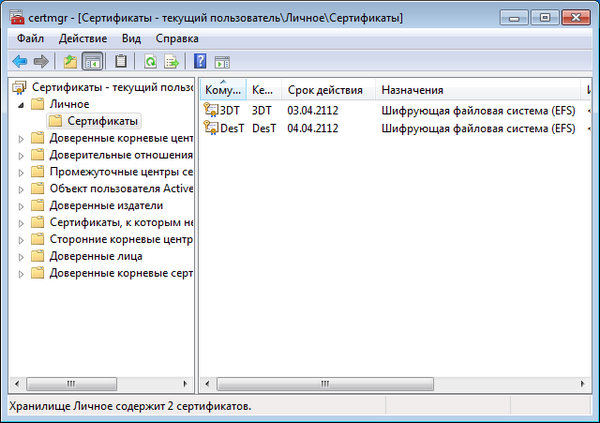

Сохранить импортируемый сертификат нужно в личном хранилище. После окончания процесса доступ к зашифрованным файлам и папкам будет открыт. Управлять личными сертификатами можно с помощью оснастки MMC — Win+R, certmgr.msc, Enter.

Ещё одна крайне полезная опция, а именно затирание свободного места на диске, доступна только с помощью командной строки. Ключ /W — очистка места, /E — шифрование, /D — расшифровка. Описание остальных параметров доступно во встроенной справке — ключ /?.

cipher /W X:\\путь\\до\\любой\\папки\\на\\очищаемом\\диске

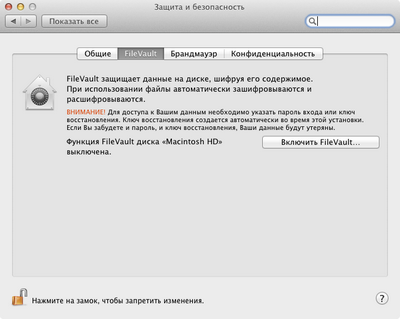

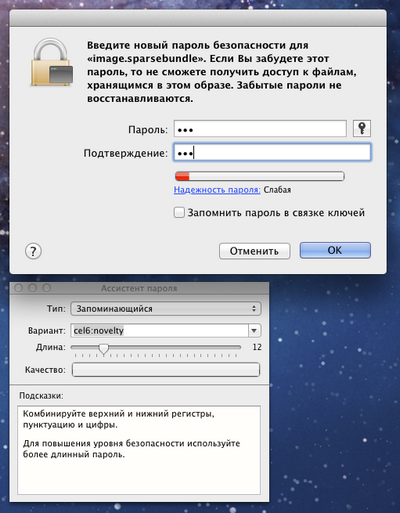

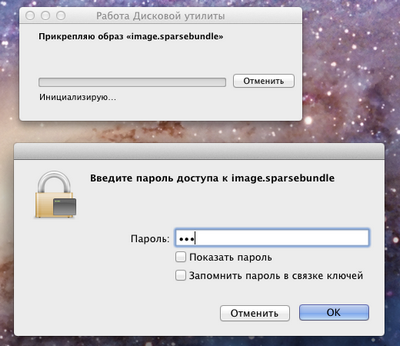

Mac OS X

В дисковой утилите выберите «Новый образ» и в появившемся диалоге укажите имя файла и его местоположение, задайте имя диску и выберите размер. В качестве ФС вполне подойдёт журналируемая Mac OS Extended. Шифрование лучше выбрать AES-256. В списке «Разделы» оставьте выбор «Жёсткий диск», а в качестве формата укажите растущий пакет-образ. Осталось придумать или сгенерировать пароль для доступа, но не запоминать его в связке ключей для пущей безопасности, а каждый раз вводить вручную. При двойном клике по образу он подмонтируется с запросом пароля. После сохранения на нём важных данных не забудьте отмонтировать образ.

Ubuntu

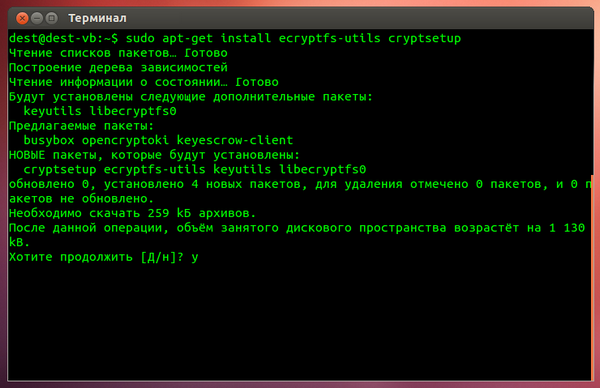

sudo apt-get install ecryptfs-utils cryptsetup

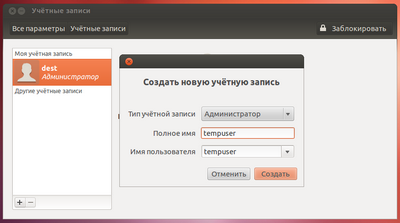

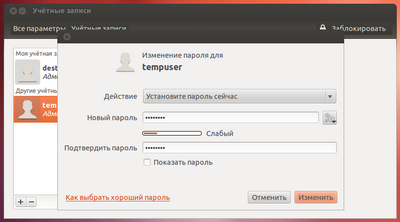

Здесь есть один нюанс — чтобы зашифровать домашний каталог какого-нибудь пользователя, файлы в этом каталоге не должны быть открыты в какой-либо программе, а значит, пользователь должен выйти из системы. Для этого придётся создать ещё одну временную учётную запись с правами администратора. После создания оной выходим из системы и логинимся с новым аккаунтом.

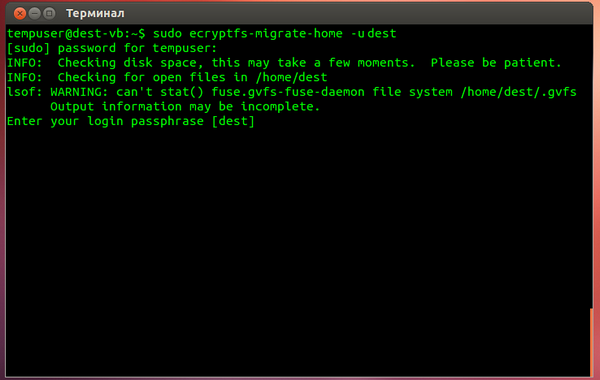

От имени второго пользователя выполняем следующую команду, в которой username заменяем именем пользователя, чей домашний каталог мы будем шифровать. Преобразование файлов займёт некоторое время, так что наберитесь терпения.

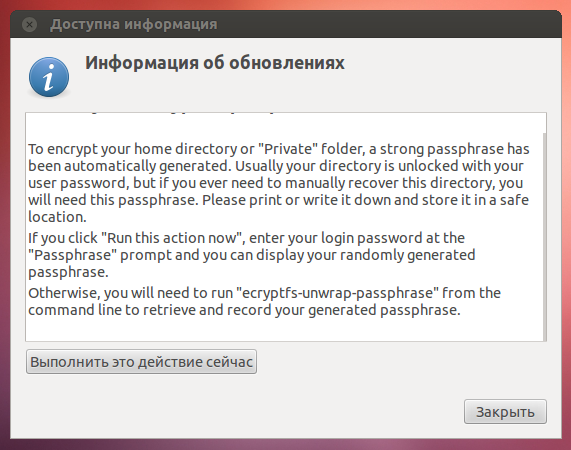

sudo ecryptfs-migrate-home -u username

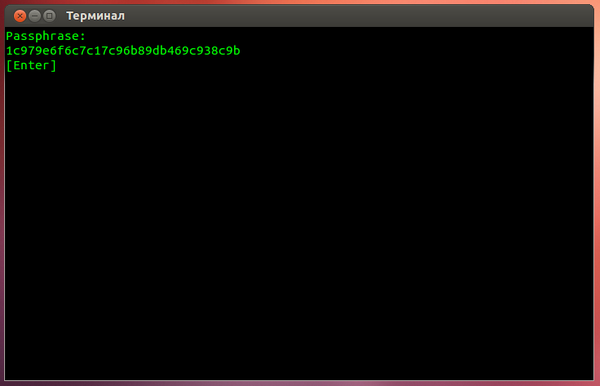

После завершения операции выходим из системы и снова входим в неё под основной учётной записью. Теперь можно удалить временный аккаунт и все его файлы. Через несколько минут после входа появится предупреждение о том, что надо бы сохранить в надёжном месте случайно сгенерированный пароль для доступа к только что зашифрованным файлам на случай экстренного восстановления. Не забудьте это сделать.

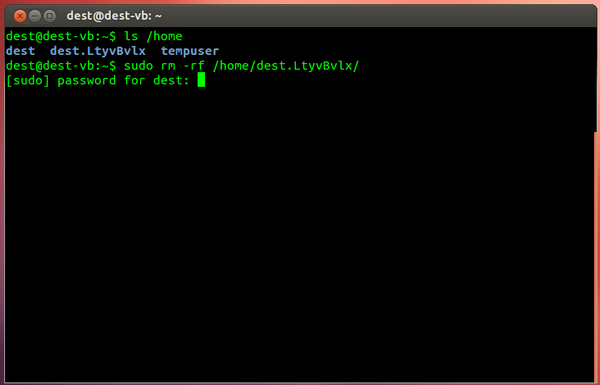

Наконец, осталось удалить «старый» домашний каталог home/имя_пользователя.XXXXXXXX, где XXXXXXXX — случайный набор букв.

sudo rm -rf /home/username.XXXXXXXX

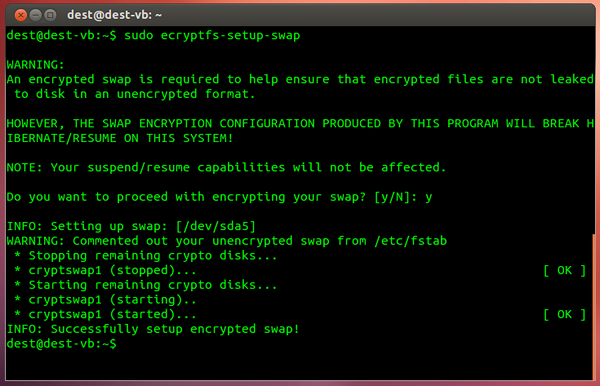

Для шифрования раздела подкачки достаточно выполнить одну-единственную команду, затем убедиться, что в etc/fstab закомментирована запись о старом swap-разделе, а в качестве нового указан /dev/mapper/cryptswap1.

sudo ecryptfs-setup-swap

Скрыть файлы и папки на виртуальном диске

Вы хотите иметь доступ к своим сейфам в пути? Со Steganos Safe вы можете дополнительно хранить их в зашифрованном виде в облаке. Когда он откроется, нажмите Создать сейф. Затем выберите, будет ли сейф находиться на ПК, в облаке или на внешнем носителе данных.

Затем присвойте сейфу имя и букву диска. Затем определите размер и назначьте пароль. Поставьте галочку напротив Сохранить пароль на ключевом устройстве, сохраните его на USB-накопителе или смартфоне. Он будет служить ключом безопасности: подключите к компьютеру и сейф откроется.

Если щелкнуть сейф в окне программы, он откроется в проводнике Windows. Теперь перемести в него файлы и папки, которые сразу же будут зашифрованы. При желании вы также можете скрыть свои данные в других файлах, таких как изображения, MP3 или exe-файлы.

![Как зашифровать файлы и папки в windows 10 [easy guide]](http://navikur.ru/wp-content/uploads/2/6/c/26cfb095ecbb8289f175295a8f63dd4f.jpeg)

![Как зашифровать файлы и папки в windows 10 [easy guide]](http://navikur.ru/wp-content/uploads/4/c/c/4ccb273ba010fdcc1a7a6c758ab2487a.png)