Безопасность

Захват необработанного сетевого трафика с интерфейса требует повышенных привилегий на некоторых платформах. По этой причине более старые версии Ethereal / Wireshark и tethereal / TShark часто запускались с привилегиями superuser

Принимая во внимание огромное количество дисконтов протокола, которые вызывают при захвате трафика, это может представлять серьезную угрозу безопасности, учитывая возможность появления ошибки в диссекторе. Из-за довольно большого количества уязвимостей в прошлом (из которых многие разрешили удаленное выполнение кода) и сомнения разработчиков для лучшей будущей разработки, OpenBSD удалил Ethereal из дерева своих портов до OpenBSD 3.6

Повышенные привилегии не нужны для всех операций. Например, альтернативой является запуск tcpdump или утилиты dumpcap , которая поставляется с Wireshark с привилегиями суперпользователя для захвата пакетов в файл и последующего анализа пакетов путем запуска Wireshark с ограниченными привилегиями. Чтобы подражать анализу в реальном времени, каждый захваченный файл может быть объединен с помощью mergecap в растущий файл, обработанный Wireshark. В беспроводных сетях можно использовать средства беспроводной безопасности Aircrack для захвата кадров IEEE 802.11 и чтения результирующих файлов дампа с помощью Wireshark.

Начиная с Wireshark 0.99.7, Wireshark и TShark запускают dumpcap для выполнения захвата трафика. Платформам, требующим специальных привилегий для захвата трафика, требуется только dumpcap для запуска с этими привилегиями. Ни Wireshark, ни TShark не должны или должны выполняться со специальными привилегиями.

Установка Wiredhark и первый запуск

Теперь давай запустим Wireshark и начнём с ним работать. Кстати в таких системах как Kali Linux и Parrot Security он уже предустановлен. А для винды и яблока его можно скачать на официальном сайте. Ну, а я буду использовать его на Parrot Security. Кстати есть мнение, в том числе разработчиков Wireshark, что использовать его на Windows — тот ещё тот мазохизм. Особенно для перехвата wi-fi трафика, во первых нужно устанавливать дополнительные драйвера — WinPcap. Но самая главная проблема в том, что режим мониторинга сетевого адаптера в Windows работает максимально криво.

Небольшое отступление. В этом гайде, в процессе использования Wireshark нас в первую очередь будет интересовать трафик передаваемый через беспроводные сети, причём желательно чужой трафик. Мы ведь тут собрались не для того чтоб неисправности в сети искать, правда? И ты правильно догадался (если догадался) что я плавно подвожу к режиму мониторинга wi-fi адаптера. Если ты забыл то он нужен чтобы видеть весь трафик, а не только предназначенный нашей сетевой карте. Включаем:

Ну а теперь точно можно запускать Wireshark. Это можно сделать из вкладки «Приложения», а можно из терминала:

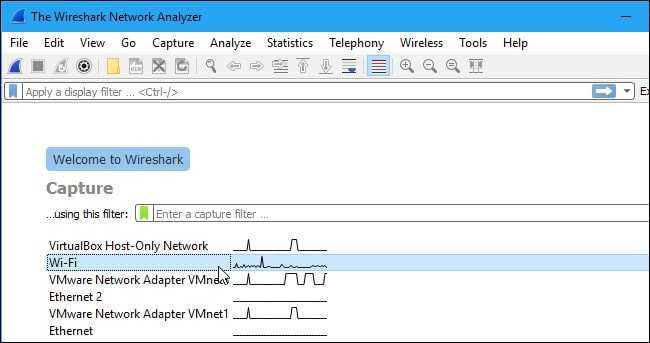

сразу после запуска, нам предложат выбрать сетевой интерфейс для запуска захвата. Можем так и сделать. Или, если мы хотим поработать с ранее захваченным трафиком, сохраненным в файл, можем нажать File->Open и выбрать нужный файл.

Выбираем интересующий нас сетевой интерфейс (wlan0mon) и дважды давим на него.

Интерфейс Wireshark

Перед нами появится основное окно программы с которым мы будем проводить больше всего времени. И сразу начнут перехватываться данные. Пока что нажмём «Стоп» (красный квадратик в левом верхнем углу) и порассматриваем интерфейс программы.

Пройдёмся по интерфейсу сверху вниз:

- В самом верху, под главным меню, находится панель с кнопками — это Main Toolbar. Здесь находятся основные элементы управления программой — старт/стоп и настройки захвата, открытие/закрытие файлов захвата, навигация по пакетам и управлением размером текста;

- Сразу под ней находится — Filter Toolbar — здесь мы будем вписывать фильтры и операторы, но об этом чуть позже;

- Ещё ниже находится — Packet List . Это таблица в которой отображаются все пакеты из текущей сессии перехвата или из открытого файла перехвата;

- Под ним — Packet Details — здесь отображаются сведения о выбранном пакете (выбирать пакеты можно в Packet List);

- И самое нижнее окошко — Packet Bytes. Здесь показаны исходные данные пакета в необработанном виде, т.е. в том виде, в каком пакет передаётся по сети. (Сейчас бы начать тебе про интерпретацию пакетов рассказывать, но это в другой раз)

Как захватить пакеты данных

Одна из основных функций Wireshark как инструмента сетевого анализа — захват пакетов данных. Изучение того, как настроить Wireshark для захвата пакетов, необходимо для детального анализа сети

Тем не менее, важно отметить, что может быть трудно перехватывать пакеты, когда вы новичок в Wireshark. Прежде чем вы начнете перехватывать пакеты, вам нужно сделать три вещи:

- Убедитесь, что у вас есть права администратора чтобы начать живой захват на вашем устройстве

- Выберите правильный сетевой интерфейс захватить пакетные данные из

- Захватить пакетные данные из правильного места в вашей сети

После того, как вы сделали эти три вещи, вы готовы начать процесс захвата. Когда вы используете Wireshark для захвата пакетов, они отображаются в удобочитаемом формате, чтобы сделать их удобочитаемыми для пользователя. Вы также можете разбить пакеты с помощью фильтров и цветовой кодировки если вы хотите увидеть более конкретную информацию.

Когда вы впервые откроете Wireshark, вы увидите следующий экран запуска:

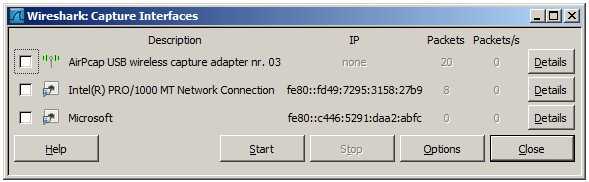

Первое, что вам нужно сделать, это посмотреть на доступные интерфейсы для захвата. Для этого выберите Захватить > Параметры. Откроется диалоговое окно «Интерфейсы захвата», как показано ниже:

Установите флажок интерфейса, который вы хотите захватить, и нажмите Начало кнопку, чтобы начать. Вы можете выбрать несколько интерфейсов, если вы хотите захватывать данные из нескольких источников одновременно.

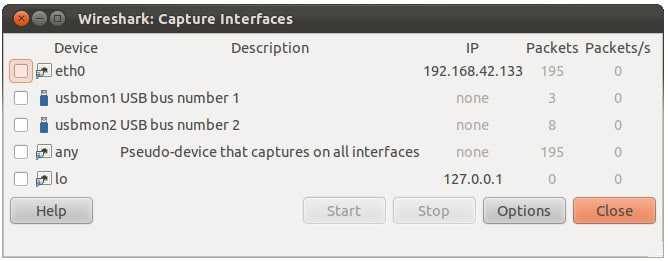

В Unix или Linux диалоговое окно отображается в похожем стиле:

Вы также можете запустить Wireshark с помощью следующей командной строки:

<¢ wireshark -i eth0 —k>

Вы также можете использовать кнопка плавника акулы на панели инструментов в качестве ярлыка для запуска захвата пакета. Как только вы нажмете эту кнопку, Wireshark начнет процесс захвата в реальном времени.

Если вы хотите остановить захват, нажмите на красный стоп Кнопка рядом с плавником акулы.

Беспорядочный режим

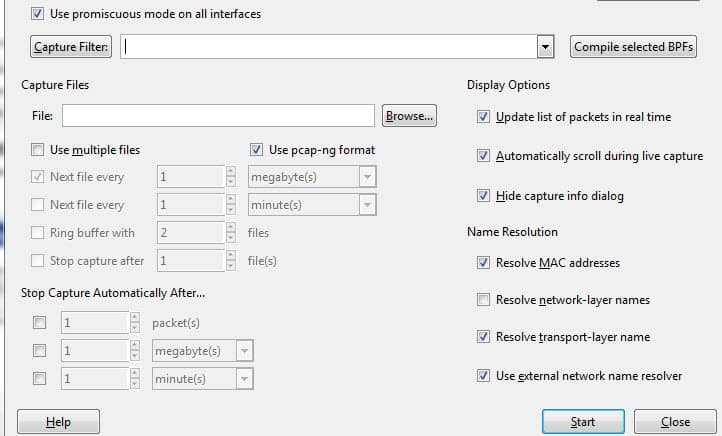

Если вы хотите получить представление о пересылке пакетов по сети, вам нужно активировать «случайный режим». Беспорядочный режим режим интерфейса, в котором Wireshark детализирует каждый пакет, который видит. Когда этот режим деактивирован, вы теряете прозрачность в вашей сети и создаете только ограниченный снимок вашей сети (это затрудняет проведение любого анализа).

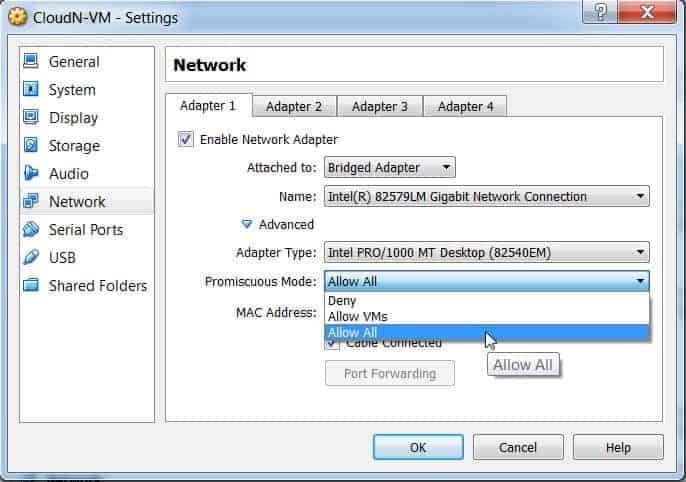

Чтобы активировать беспорядочный режим, нажмите на Варианты захвата диалоговое окно и нажмите беспорядочный режим. Теоретически, это должно показать вам весь активный трафик в вашей сети. Блок случайного режима показан ниже:

Тем не менее, это часто не так. Многие сетевые интерфейсы устойчивы к случайному режиму, поэтому вам необходимо проверить информацию на вашем конкретном оборудовании на веб-сайте Wireshark..

В Windows полезно открыть Диспетчер устройств и проверьте, настроены ли ваши параметры, чтобы отклонить случайный режим. Например:

(Просто нажмите на сеть, а затем убедитесь, что ваш режим случайного режима установлен на Позволять все).

Если ваши настройки настроены на «отклонение» разнородного режима, то вы собираетесь ограничить количество пакетов, которые перехватывает Wireshark. Таким образом, даже если у вас включен смешанный режим в Wireshark, проверьте диспетчер устройств, чтобы убедиться, что ваш интерфейс не блокирует поступление данных. Потратив время на проверку сетевой инфраструктуры, вы убедитесь, что Wireshark получает все необходимые пакеты данных..

Сделайте захват трафика с помощью Wireshark в Windows 10

Мы использовали операционную систему Windows 10 для захвата трафика, но в системах Linux или macOS это точно так же, поскольку у нас точно такой же графический интерфейс пользователя. Первое, что мы увидим при запуске этой программы — это все сетевые карты и сетевые интерфейсы нашего компьютера, в нашем случае у нас всего три проводные сетевые карты (ASUS XG-C100C, Realtek 2.5G и Intel 1G), сеть Wi-Fi с одной картой (Wi-Fi 2), кроме того, у нас есть разные виртуальные сетевые интерфейсы, соответствующие интерфейсам VMware и Virtual Box.

Wireshark позволяет нам захватывать трафик любой сетевой карты, как физической, так и виртуальной, нам просто необходимо четко определить, какая сетевая карта используется в настоящее время, и от которой мы хотим захватывать сетевой трафик. В нашем случае это ASUS XG-C100C, поэтому мы просто дважды щелкаем по этой карте.

Двойной щелчок автоматически начинает захватывать весь сетевой трафик, как входящий, так и исходящий. Некоторые рекомендации ДО выполнения захвата трафика следующие:

- Закройте все программы, генерирующие сетевой трафик, который мы не хотим захватывать

- Убедитесь, что брандмауэр отключен, поскольку он может блокировать определенный трафик и не будет отображаться в Wireshark, или появится только часть сгенерированного трафика.

- Если мы хотим перехватить некоторый трафик данных, генерируемый приложением, рекомендуется подождать 1 секунду, прежде чем запускать его, и захватить сетевой трафик с компьютера, затем запустить это приложение и, наконец, закрыть приложение и подождать 1 секунду, прежде чем прекратить захват трафика.

С этими рекомендациями мы уверены, что захват трафика будет успешным.

В этом захвате трафика вы видите трафик из разных протоколов, как трафик из протокола Spanning-Tree сети, так и трафик TCP и трафик TLSv1.2 из разных приложений, которые мы открываем.

С каждым вводом данных мы сможем отобразить и детально увидеть весь пакет данных, как на уровне приложений, так и на транспорте, на уровне сети, в каналах связи, а также на физическом уровне, то есть Wireshark предоставит нам информацию по слоям, чтобы найти информацию, которую мы должны знать более легко.

Конечно, он также скажет нам, что такое порты источника и назначения, если мы используем TCP или UDP, и мы даже можем заранее увидеть порядковые номера, и если в соединении был RST, или если сегмент должен был быть переадресовано из-за проблемы.

На следующем снимке экрана вы можете увидеть результат выполнения команды «nslookup www.redeszone.net» через консоль, сделать DNS запрос к нашему DNS-серверу, и он автоматически ответит с разрешением DNS, сделанным из предыдущего домена

Конечно, этот трафик «смешивается» с другим трафиком, который у нас есть на нашем компьютере от различных приложений, по этой причине так важно закрыть все приложения, которые используют подключение к Интернету, прежде чем начать захват трафика

Здесь вы можете увидеть ответ DNS-сервера на предыдущий запрос DNS:

Если мы сделаем типичный пинг, используя протокол ICMP, он также покажет нам отлично, он покажет нам как «Эхо-запрос», так и «Эхо-ответ».

Как вы видели, с помощью Wireshark очень легко собирать данные для анализа всего сетевого трафика. Если мы хотим сохранить этот захват, нам просто нужно нажать на красную кнопку «Стоп», чтобы остановить захват данных, а затем нажать «Файл / Сохранить», чтобы сохранить его.

Этот захват может быть сохранен на нашем компьютере или на внешнем носителе для последующего анализа или отправлен эксперту, который способен обнаружить проблему, хотя вы должны иметь в виду, что он будет иметь доступ ко всему захваченному трафику, поэтому вы должны отправить этот захват кого-то, кому вы доверяете. Если мы перехватили трафик с помощью TLS или IPsec, вам потребуется соответствующий ключ дешифрования, поэтому вы не можете «прочитать» его без этой информации, то же самое относится и к трафику WPA / WPA2, без ключа вы не можете прочитать внутренний трафик.

Мы надеемся, что это руководство поможет вам захватывать трафик данных с помощью этой замечательной программы, и вы сможете обнаруживать проблемы в сети.

Ограничения WinPcap и Wi-Fi трафик в Wireshark

Ограничения захвата WiFi пакетов в Windows зависят от Winpcap, а не от самого Wireshark. Wireshark, однако, включает в себя поддержку Airpcap, специального WiFi сетевого адаптера, драйверы которого поддерживают мониторинг сетевого трафика в режиме мониторинга в Windows, что называется перехватом трафика в WiFi сети в беспорядочном режиме. Однако этот тип карт устарел и не может перехватывать трафик в сетях с новейшими стандартами WiFi (802.11ac).

Acrylic Wi-Fi является инновационной альтернативой для захвата сетевого трафика Wi-Fi в режиме монитора из Windows, включая новейшие стандарты 802.11ac.

Acrylic Wi-Fi Sniffer

Acrylic WiFi Sniffer также позволяет захватывать пакеты WiFi в режиме монитора с помощью Wireshark из Windows (в последних версиях Wireshark 3.0.0 или выше) и с помощью других продуктов Acrylic WiFi, таких как Heatmaps или Professional. Поскольку он был разработан как экономичная и легко конфигурируемая альтернатива конкретному оборудованию типа AirPCAP, он может восстанавливать все данные, доступные на картах этого типа, включая значения SNR, а также быть совместим с последними стандартами 802.11ac со всеми полосами пропускания (20, 40, 80 и 160 МГц).

Если вы хотите узнать больше о режимах захвата или ознакомиться с функциями, предоставляемыми этими двумя альтернативами в продуктах Acrylic Wi-Fi, вы можете посетить статью «Режим монитора и родной режим захвата в Acrylic Wi-Fi«.

История

В конце 1990-х годов Джеральд Комбс, выпускник факультета компьютерных наук Университет Миссури — Канзас-Сити, работал на небольшой интернет-провайдер. В то время коммерческие продукты для анализа протоколов стоили около 1500 долларов. и не работал на основных платформах компании (Solaris и Linux), поэтому Джеральд начал писать Ethereal и выпустил первую версию примерно в 1998 году. Эфирный товарный знак принадлежит Network Integration Services.

В мае 2006 года Комбс устроился на работу в CACE Technologies. Комбс по-прежнему обладал авторскими правами на большую часть исходного кода Ethereal (а остальная часть была повторно распространена по GNU GPL), поэтому он использовал содержимое Ethereal Subversion репозиторий как основа для репозитория Wireshark. Однако он не владел торговой маркой Ethereal, поэтому он изменил название на Wireshark. В 2010 Технология Riverbed купил CACE и стал основным спонсором Wireshark. Разработка Ethereal прекратилась, и совет по безопасности Ethereal рекомендовал перейти на Wireshark.

Wireshark за последние годы получил несколько отраслевых наград, включая eWeek,InfoWorld, и Журнал ПК. Он также является лучшим сниффером пакетов в обзоре средств сетевой безопасности Insecure.Org. и был SourceForge Проект месяца августа 2010 года.

Combs продолжает поддерживать общий код Wireshark и выпускать выпуски новых версий программного обеспечения. На веб-сайте продукта указано более 600 дополнительных авторов.

Установка и настройка

Скачать Wireshark можно с официального сайта разработчика. Программа совершенно бесплатна

Стоит обратить внимание на то, что последняя версия (2.0.5) не работает с Wi-Fi адаптерами. Поэтому, если вам нужно анализировать трафик беспроводного соединения, следует скачать более старую версию

Установка утилиты стандартна и не вызовет никаких проблем даже у новичков. В инсталляторе все понятно, хоть он и на английском. Кстати, Wireshark на русском языке в природе не существует, поэтому для того, чтобы успешно справляться с этим софтом придется напрячь память и вспомнить английский. В принципе, для простого захвата и просмотра TCP пакетов ничего сверхъестественного не понадобится. Хватит и школьного уровня английского.

Итак, первое, что мы видим после запуска установленной программы — главное окно. Для неподготовленного пользователя оно может показаться непонятным и страшным.

Ничего страшного в нем нет. В этом вы сейчас убедитесь. Для начала работы нужно сначала выбрать источник, из которого будет производиться захват TCP пакетов. Перехват может осуществляться как с Ethernet подключения, так и с WLAN адаптера. В качестве примера рассмотрим вариант с WLAN. Для настройки нужно зайти в пункт «Capture», подпункт «Options». В открывшемся окне следует выбрать ваш беспроводной адаптер и отметить его галочкой. Для начала захвата трафика достаточно нажать кнопку «Start».

После нажатия «Start» начнется анализ и захват пакетов. В окне появится много непонятных букв и цифр. Некоторые из пакетов имеют собственную цветовую маркировку. Для того, чтобы хоть что-то понять, нужно определить какой цвет к чему относится. Зеленый — TCP трафик, темно-синий — DNS, светло-синий — UDP и черный — пакеты TCP с ошибками. Теперь разобраться в этой горе данных проще.

Для остановки процесса перехвата достаточно нажать кнопку «Stop», которая помечена красным прямоугольником. Теперь можно выбрать интересующий вас пакет и просмотреть его. Для этого нужно щелкнуть по пакету правой клавишей мыши и в появившемся меню выбрать пункт «Show packet in new window». Тут же появится куча непонятных букв и цифр.

Но при углубленном изучении представленной информации можно понять, откуда и куда шел пакет и из чего он состоял. Для того чтобы просмотреть данные о TCP пакетах позднее, нужно использовать функцию сохранения захваченной информации. Она находится в пункте меню «File», подпункт «Save as». Потом можно будет загрузить информацию из файла и спокойно просмотреть ее.

Расшифровка беспроводного трафика

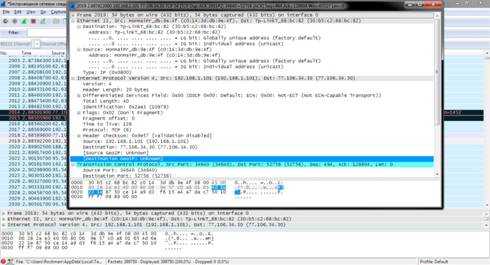

Когда мы запустили захват трафика на интерфейсе wlan0mon ты наверняка обратил внимание, что в Packet List отображается всё что угодно, кроме того что нужно. А именно из полезной информации там можно найти только название сети (SSID) и MAC адреса (на самом деле кое-что ещё есть), а какой-нибудь интересной информации нет, от слова «совсем»

На самом деле она есть, просто она зашифрована. Почему так? Ответ банален — потому что трафик шифруется. Соответственно надо его расшифровать. А для этого надо понимать некоторые процессы которые происходят в wi-fi сетях.

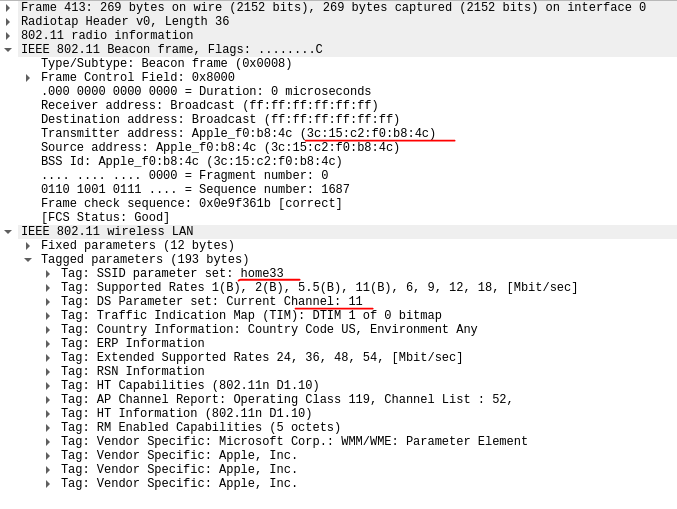

При передаче данных по wi-fi трафик шифруется с использованием ключа PTK (Pairwise Transient Key). При этом этот ключ динамичный, то есть создаётся заново для каждого нового соединения. А соответственно трафик для каждого соединения в одной и той же сети зашифрован разными PTK. Когда какой-нибудь клиент переподключается, то и PTK тоже меняется. Что бы этот самый PTK узнать необходимо перехватить четырёх этапное рукопожатие. Ну и знать пароль, имя (SSID) wi-fi сети и канал на котором она работает.

Перехват handshake

Как узнать пароль wi-fi сети я статью уже писал, поэтому примем за аксиому что он у тебя есть. А SSID и канал мы и так видим в Wireshark, вопрос остаётся только в PTK. Соответственно нужно перехватить рукопожатие и не какое-нибудь, а именно то которое произошло между интересующим нас клиентом и точкой доступа непосредственно перед обменом интересующей нас информацией. Наш адаптер уже в режиме мониторинга, и необходимые нам данные мы видим в Packet Details при нажатии на пакет из интересующей нас сети:

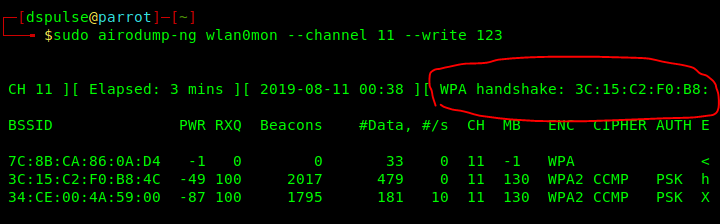

Можем сразу открываем терминал и запускаем перехват рукопожатия:

ждать повторных подключений мы не будем, поэтому помогаем отключится всем устройствам в сети:

и спустя небольшой промежуток времени видим в правом верхнем углу нашего терминала появилась надпись: WPA handshake

это означает, что рукопожатие мы получили, а значит успех близок. Вернемся в Wireshark.

В Filter Toolbar нужно написать:

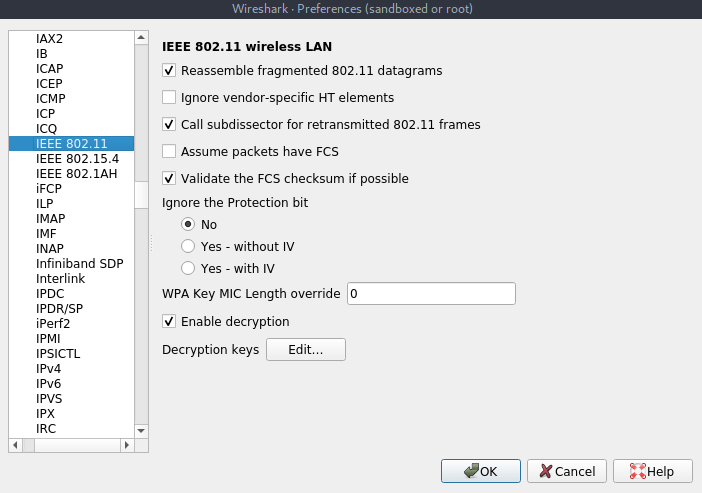

Это необходимо что бы убедится что рукопожатие действительно у нас, если это так — можем продолжать. Теперь сделаем то, что я чуть раньше предупреждал не делать, а именно поменяем настройки протоколов. Идём Edit-> Preferences и выбираем вкладку Protocols. В ней нам надо найти IEEE 802.11 и поставить галку Enable decryption после чего нажать Edit

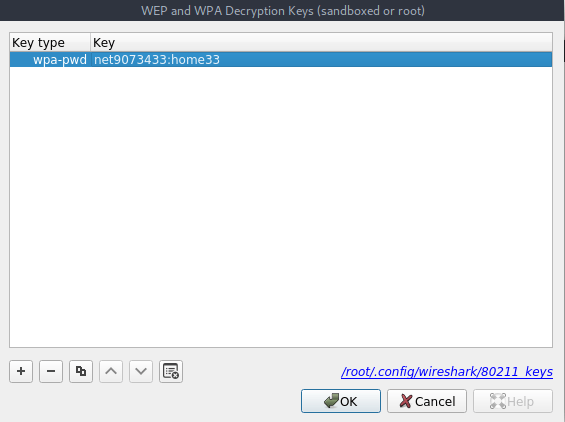

в появившемся окне жмём «+» и там где Key type выбрать wpa-pwd. А там где Key нужно ввести через двоеточие «пароль:имя сети». Потом нажать ОК и сохранить изменения в настройках протокола.

сразу после этого захваченный трафик будет расшифрован и начнет приобретать более вразумительный и понятный вид.

Как скачать и установить Wireshark

Wireshark можно бесплатно загрузить с веб-сайта Wireshark Foundation как для macOS, так и для Windows. Вы увидите последний стабильный выпуск и текущий выпуск для разработки. Если вы не опытный пользователь, загрузите стабильную версию.

В процессе установки Windows выберите установку WinPcap or Npcap при появлении запроса, поскольку они включают библиотеки, необходимые для сбора данных в реальном времени.

Вы должны войти на устройство как администратор, чтобы использовать Wireshark. В Windows 10 найдите Wireshark и выберите Запуск от имени администратора. В macOS щелкните правой кнопкой мыши значок приложения и выберите Получите сведения о. В Обмен и права настройки, дайте админу Читайте и Написать привилегии.

Приложение также доступно для Linux и других UNIX-подобных платформ, включая Red Hat, Solaris и FreeBSD. Двоичные файлы, необходимые для этих операционных систем, можно найти в нижней части страницы загрузки Wireshark под Сторонние пакеты раздел. Вы также можете скачать исходный код Wireshark с этой страницы.

Настройка Wireshark

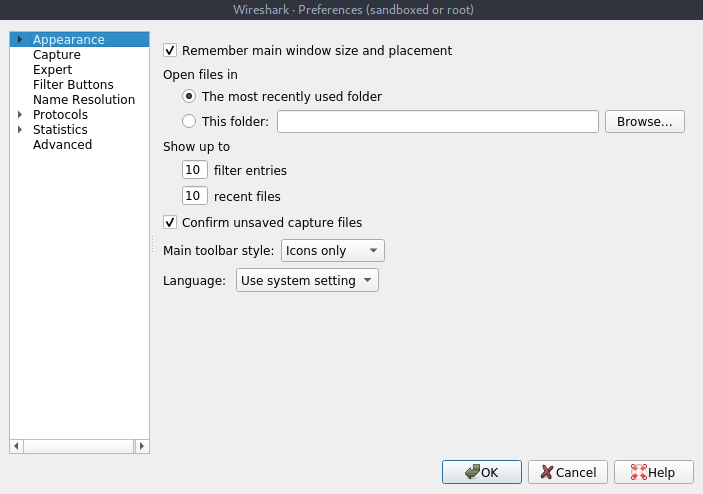

Общие параметры самого приложения WIreshark находятся во вкладке Edit->Preferences. Их можно настроить в зависимости от своих потребностей или предпочтений. Но я бы, на стадии знакомства с программой, не рекомендовал туда лезть. С опытом использования программы и работы с трафиком, понимание что тебе нужно подкрутить для удобства придет само. А потому просто кратко перечислим какие здесь есть разделы:

- Appearance (Внешний вид). Грубо говоря здесь определяется внешний вид программы. Положение окон, расположение основных панелей, расположение полосы прокрутки и столбцов в панели Packet List, шрифты, а также цвета фона и шрифтов.

- Capture (Перехват). В этом разделе можно настроить порядок перехвата пакетов. В том числе стандартный интерфейс для перехвата, параметры обновления панели Packet List в реальном времени.

- Filter Expressions (Фильтрующие выражения). Здесь можно создавать фильтры сетевого трафика и управлять ими. Этот момент мы обсудим отдельно.

- Name Resolution (Преобразование имен). В этом разделе активируются средства Wireshark, позволяющие преобразовывать адреса в имена, более удобные для понимания. В том числе адреса канального, сетевого и транспортного уровня. А также можно указывать максимальное количество параллельных запросов на преобразование имен.

- Protocols (Протоколы). В этом разделе находятся параметры, влияющие на перехват и отображение различных пакетов, которые Wireshark может декодировать. Правда настраивать параметры можно далеко не для всех протоколов. Да и в большинстве случаев, без острой на то необходимости, менять здесь ничего не надо.

- Statistics (Статистика). Название раздела говорит само за себя, здесь находятся параметры отображения и ведения статистики.

- Advanced (Продвинутый). Параметры которые не вошли не в одну из перечисленных категорий, либо предназначены для более тонкой настройки функционала. Вот сюда точно лезть не нужно.

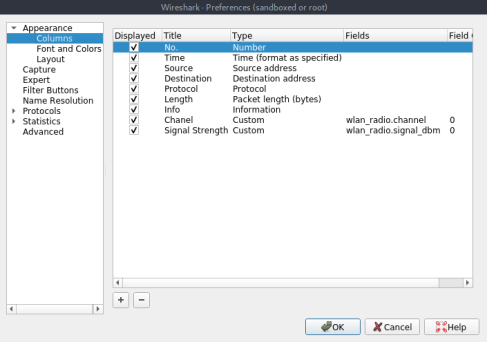

Если ты планируешь в большей мере работать с трафиком беспроводных сетей, то есть смысл немного кастомизировать рабочие области Wireshark для большего удобства. А именно добавить несколько дополнительных столбцов, информация из которых поможет значительно сэкономить время.

Перейдем в Edit->Preferences и во вкладке Appearance выберем раздел Columns. Здесь жмем на плюсик и добавляем такие колонки, с такими параметрами:

- Title: Channel, Type: Custom, Fields: wlan_radio.channel — будет показывать нам канал в котором перехвачен пакет;

- Title: Signal Strenght, Type: Custom, Fields: wlan_radio.signal_dbm — покажет мощность сигнала в канале в момент перехвата пакета.

Функциональность

Wireshark очень похож на tcpdump, но имеет графический внешний интерфейс, а также некоторые встроенные параметры сортировки и фильтрации.

Wireshark позволяет пользователю устанавливать контроллеры сетевого интерфейса в беспорядочные половые связи (если поддерживается контроллер сетевого интерфейса), чтобы они могли видеть весь трафик, видимый на этом интерфейсе, включая одноадресный трафик, не отправленный на контроллер этого сетевого интерфейса. MAC-адрес. Однако при захвате анализатор пакетов в беспорядочном режиме на порте на Сетевой коммутатор, не весь трафик через коммутатор обязательно отправляется на порт, где выполняется захват, поэтому захвата в беспорядочном режиме не обязательно достаточно для просмотра всего сетевого трафика. Зеркалирование портов или различные сетевые краны распространить захват на любую точку сети. Простые пассивные ответвители чрезвычайно устойчивы к взлому[нужна цитата].

В GNU / Linux, BSD и macOS с libpcap 1.0.0 или новее, Wireshark 1.4 и новее также могут контроллеры беспроводного сетевого интерфейса в режим монитора.

Если удаленная машина захватывает пакеты и отправляет захваченные пакеты на машину, на которой запущен Wireshark, используя ТЗСП протокол или протокол, используемый ОмниПик, Wireshark анализирует эти пакеты, чтобы анализировать пакеты, захваченные на удаленной машине, в момент их захвата.

Визуализация сетевых пакетов с графиками ввода-вывода

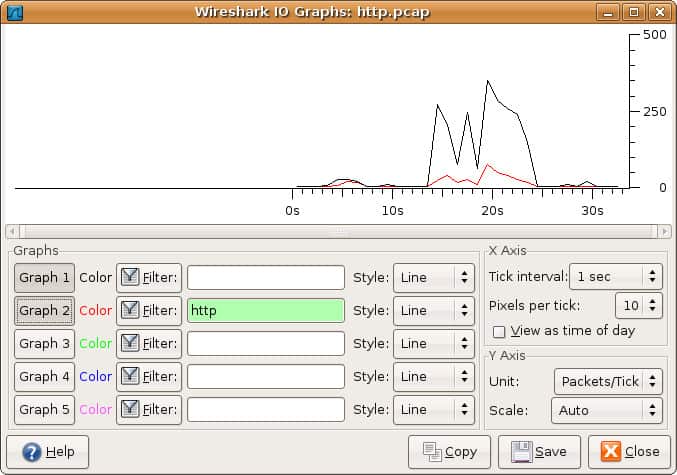

Если вы хотите создать визуальное представление ваших пакетов данных, то вам нужно открыть графики ввода-вывода. Просто нажмите на статистика меню и выберите Графики ввода-вывода. Затем вас встретит графическое окно:

Вы можете настроить графики ввода-вывода с вашими собственными настройками в соответствии с данными, которые вы хотите отобразить. По умолчанию включен только график 1, поэтому, если вы хотите активировать 2-5, вам нужно нажать на них. Аналогично, если вы хотите применить фильтр отображения для графика, щелкните значок фильтра рядом с графиком, с которым вы хотите взаимодействовать. Столбец стиля позволяет вам изменить структуру вашего графика. Вы можете выбрать между Линия, FBAR, точка, или Импульс.

Вы также можете взаимодействовать с метриками осей X и Y на вашем графике. На оси X интервалы между тиками позволяют определять продолжительность интервала от минут до секунд. Вы также можете проверить рассматривать как время суток флажок для того, чтобы изменить время оси X.

В разделе оси Y вы можете изменить единицу измерения с помощью любого из следующих параметров: Пакеты / Tick, Б / Tick, Биты / Tick, или продвинутый. Шкала позволяет выбрать шкалу измерения для оси Y графика.

После нажатия кнопки «Сохранить» график сохраняется в выбранном вами формате.