На какие открытые порты нужно обращать внимание

Я упоминал, что если на компьютер попала вредоносная программа, которая открыла соединение для связи со злоумышленником, то она будет прослушивать один из портов. В этом случае для TCP состояние подключения будет LISTENING или ESTABLISHED. Протокол UDP является «безстатусным», поэтому для него ничего не пишется, но нужно знать, что через UDP точно также может происходить обмен информацией.

Нужно помнить, что легитимные службы, которые открыты для доступа из вне, могут быть подвергнуты атакам, например, брут-форс пароля или эксплуатация уязвимостей. Что касается вредоносных программ, то они могут использовать любые порты

Поэтому нет готового списка портов, на которые нужно обращать внимание. Любой порт может быть признаком проблемы с безопасностью компьютера.

Нужно проверить, какие именно файлы и службы открыли соединение

Если исполнимый файл, открывший сетевого соединение, размещён в сомнительном месте, в папках, куда обычно не устанавливают программы, то нужно особое внимание обратить на этот файл.. Трояны и бэкдоры могут действовать двумя методами:

Трояны и бэкдоры могут действовать двумя методами:

- открывать порт и ждать подключения злоумышленника;

- самостоятельно подключаться к удалённой системе злоумышленника.

При втором варианте состояние подключения НЕ будет LISTENING — вредоносную программу можно найти только путём полного анализа всех соединений.

Как правило, службы, которые прослушивают только IP адрес 127.0.0.1, то есть слушающие на петлевых интерфейсах, предназначены для обслуживания каких-либо легитимных программ, запущенных на вашей системе.

Синтаксис команды Netstat

netstat-a ] [ -b ] [ -e ] [ -f ] [ -n ] [ -o ] [ -p протокол ] [ -r ] [ -s ] [ -t ] [ -x ] [ -y ] [ time_interval ] [ /?

| Список команд Netstat | |

|---|---|

| вариант | объяснение |

| NetStat | Выполните только команду netstat, чтобы отобразить относительно простой список всех активных TCP- подключений, в котором для каждого из них будет показан локальный IP-адрес (ваш компьютер), внешний IP-адрес (другой компьютер или сетевое устройство) вместе с их соответствующими номера портов, а также состояние TCP. |

| -a | Этот переключатель отображает активные соединения TCP, соединения TCP с состоянием прослушивания, а также прослушиваемые порты UDP. |

| -b | Этот переключатель netstat очень похож на параметр -o, указанный ниже, но вместо отображения PID будет отображать фактическое имя файла процесса. Использование -b поверх -o может показаться, что это экономит вам шаг или два, но иногда его использование может значительно увеличить время, необходимое netstat для полного выполнения. |

| -e | Используйте этот переключатель с командой netstat для отображения статистики о вашем сетевом подключении. Эти данные включают байты, одноадресные пакеты, неадресные пакеты, сбросы, ошибки и неизвестные протоколы, полученные и отправленные с момента установления соединения. |

| -f | -F переключатель заставит NETSTAT команду , чтобы отобразить полное доменное имя (FQDN) для каждого иностранного IP — адреса , если это возможно. |

| -n | Используйте ключ -n, чтобы предотвратить попытки netstat определить имена хостов для внешних IP-адресов. В зависимости от текущих сетевых подключений использование этого переключателя может значительно сократить время, необходимое для полного выполнения netstat. |

| -о | Удобный параметр для многих задач по устранению неполадок, ключ -o отображает идентификатор процесса (PID), связанный с каждым отображаемым соединением. Смотрите пример ниже, чтобы узнать больше об использовании netstat -o . |

| -п | Используйте ключ -p, чтобы показать соединения или статистику только для определенного протокола . Вы не можете определить более одного протокола одновременно, и вы не можете выполнить netstat с -p без определения протокола . |

| протокол | При указании протокола с параметром -p вы можете использовать tcp , udp , tcpv6 или udpv6 . Если вы используете -s с -p для просмотра статистики по протоколу, вы можете использовать icmp , ip , icmpv6 или ipv6 в дополнение к первым четырем, которые я упомянул. |

| -р | Выполните netstat с -r, чтобы показать таблицу IP-маршрутизации. Это то же самое, что использование команды route для выполнения печати маршрута . |

| -s | Параметр -s можно использовать с командой netstat для отображения подробной статистики по протоколу. Вы можете ограничить отображаемую статистику определенным протоколом, используя опцию -s и указав этот протокол , но обязательно используйте протокол -s перед -p при совместном использовании коммутаторов. |

| -t | Используйте ключ -t, чтобы показать текущее состояние разгрузки TCP-трубы вместо обычно отображаемого состояния TCP. |

| -Икс | Используйте параметр -x, чтобы отобразить все прослушиватели NetworkDirect, соединения и общие конечные точки. |

| -y | -Y переключатель может быть использован для отображения шаблона соединения TCP для все соединения. Вы не можете использовать -y с любой другой опцией netstat. |

| time_in интер вале | Это время (в секундах), которое вы хотели бы, чтобы команда netstat автоматически выполнялась повторно, останавливаясь только при использовании Ctrl-C для завершения цикла. |

| /? | Используйте переключатель справки, чтобы показать подробности о нескольких параметрах команды netstat. |

Облегчите работу со всей этой информацией netstat в командной строке, выведя то, что вы видите на экране, в текстовый файл с помощью оператора перенаправления . См. Как перенаправить вывод команды в файл для получения полных инструкций.

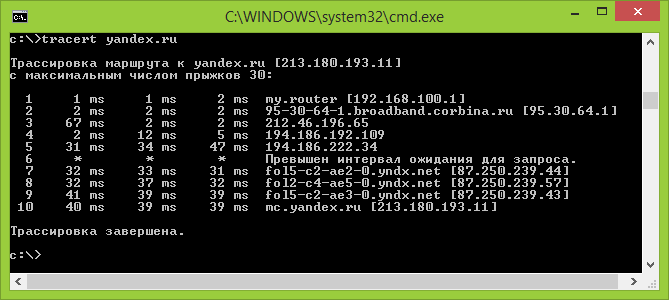

Ping и tracert — быстрый способ выявить проблемы в работе сети

Если у вас возникают проблемы со входом на сайт, в те же настройки маршрутизатора или другие проблемы с сетью или интернетом, команды ping и tracert могут пригодиться.

Если вы введете команду ping

yandex.

ru

, Windows начнет посылать пакеты в адрес Яндекса, при их получении, удаленный сервер будет уведомлять ваш компьютер об этом. Таким образом, вы можете увидеть, доходят ли пакеты, какая среди них доля потерянных и с какой скоростью происходит передача. Часто это команда пригождается при действиях с роутером, если, к примеру, не удается зайти в его настройки.

Команда tracert

отображает путь передаваемых пакетов к адресу назначения. С помощью нее, к примеру, вы можете определить, на каком узле происходят задержки при передаче.

ping и tracert: Устранение проблем с сетевым подключением

Если у вас возникли проблемы с подключением к локальной сети, сети Интернет или к какому-либо веб-сайту, то в Windows есть стандартные инструменты, которыми вы можете воспользоваться для их решения.

«ping» – это утилита для проверки целостности сетей и качества соединений в них на основе протокола TCP/IP. Утилита отправляет, так называемые, ICMP запросы по указанному IP-адресу или узлу в сети, и контролирует поступающие от них ответы. Время, между отправкой такого запроса и получением на него ответа, позволяет определить задержку пакетов по маршруту, а также количество и частоту потери оных. То есть «Ping» позволяет определить насколько сильно загружен канал передачи данных.

Введите «ping hetmanrecovery.com» (или любой другой сервер в Интернете, который вы хотите протестировать), и Windows отправит пакеты на этот адрес. Вы можете прописать имя сервера, или фактический IP-адрес ресурса. Сервер на этом IP-адресе ответит и сообщит, что он получил их. Вы сможете увидеть, произошла ли потеря пакетов по маршруту и сколько времени потребовалось, чтобы получить ответ.

Также, команда «ping» имеет множество ключей и возможностей отображения информации, такие как: проверка связи с указанным IP-адресом до прекращения вручную, расшифровка имен узлов по IP-адресам, число и размер пакетов, запись маршрута, изменение времени и т.д.

«tracert» — это служебная утилита, предназначенная для отслеживания маршрутов следования данных в сетях TCP/IP. При вводе команды «tracert», отображается полный маршрут доставки пакета, с информацией о каждом сервере, через которые он проложен. Например, если вы введёте «tracert hetmanrecovery.com», то получите информацию о каждом узле по пути к нашему серверу, с которыми пакет взаимодействует. Если у вас возникли проблемы с подключением к веб-сайту, утилита «tracert» определит на каком этапе произошла ошибка.

Хотите узнать больше – ознакомьтесь с нашим руководством по устранению проблем подключения к Интернету.

IP адрес 0.0.0.0

Кстати, IP адрес 0.0.0.0 довольно интересный, так как используется в разных случаях.

Например, некоторые службы в качестве адреса привязки (bind) позволяют установить 0.0.0.0. Это означает, что служба будет прослушивать порт на всех сетевых интерфейсах данного компьютера, то есть на всех IP адресах. В некоторых службах (например, веб-сервер Apache), просто не нужно указывать никакой определённый IP адрес (в том числе 0.0.0.0) и по умолчанию они будут прослушивать входящие соединения на всех сетевых интерфейсах.

Важно понимать, что 0.0.0.0 и 127.0.0.1 это совершенно разные вещи. Хотя если в Linux пинговать 0.0.0.0, то пинги будут отправляться именно к 127.0.0.1

В Windows попытка пинга 0.0.0.0 вызовет сообщение о сбое передачи данных, то есть о недоступности адреса. Адрес 0.0.0.0 означает «любой IP данного компьютера» и включает в себя в том числе 127.0.0.1.

Адрес 0.0.0.0 обычно означает, что IP адрес ещё не настроен или не присвоен. Такой адрес указывает хост, который обращается к DHCP для получения IP адреса.

Если 0.0.0.0 указан в качестве адреса получателя, то он должен расцениваться как широковещательный адрес 255.255.255.255.

Адрес 0.0.0.0 с маской 0.0.0.0, то есть 0.0.0.0/0 используется для обозначения маршрута по умолчанию (default route).

Этот адрес не является валидным адресом для назначения сетевому интерфейсу, точно также как и вся подсеть 0.0.0.0/8 (то есть любой адрес, начинающийся с 0.).

Если в Linux обратиться к этому адресу, например, набрать в веб браузере адрес http://0.0.0.0, то откроется страница локального веб сервера (если он установлен и запущен). В Windows такой адрес вызовет ошибку о неверном адресе.

Также адрес 0.0.0.0 может использоваться для явного указания, что целевой хост недоступен.

Эта информация приведена просто для справки и для расширения кругозора, а теперь продолжаем с нашими открытыми портами.

Netstat

Сетевые команды Windows 7 Netstat используются для проверки сетевых соединений и отображения статистики. Сюда входят:

- Доступные для подключения порты.

- Маршрутизацию и статистику по каждому протоколу.

- Имя файла и номер процесса.

- Последовательность соединения и доступный порт для передачи данных (команды для Windows XP).

Рис 4. Используем команду Netstat

Важно! Чтобы получить доступ к интересующей информации, потребуется вводить дополнительные ключи. Они обозначаются латинскими буквами: a, b, e, f, r, s, t, an

Последний ключ выводит на монитор все открытые порты для подключения.

LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

Как вы можете увидеть в выводе команды netstat для протокола TCP доступны разные варианты состояний.

Самые популярные из них это LISTENING — означает, что порт прослушивает запущенное на данном компьютере приложение, что оно готово принять соединение, например, от другого компьютера или от другой службы, запущенной на этом же компьютере. Также применяются термины «открытый порт», «привязка порта».

ESTABLISHED означает уже установленное соединение. Пример такого соединения: веб-браузер инициализировал загрузку страницы сайта и пока данные передаются по этому соединению, у этого соединения статус ESTABLISHED.

Имеются и другие виды состояний, но для наших целей они не очень важны

По большому счёту нас интересует только LISTENING, так как это означает открытые порты на нашем компьютере и возможность подключаться к нему. Также нам важно состояние ESTABLISHED, поскольку оно означает, что данные уже передаются по сетевому соединению.

Параметры

Параметры, используемые с этой командой, должны иметь префикс дефиса (-), а не косой черты (). Некоторые параметры поддерживаются не на всех платформах.

| Имя | Описание | Windows | ReactOS | macOS | BSD | NetBSD | FreeBSD | Linux | Солярис | OS / 2 |

|---|---|---|---|---|---|---|---|---|---|---|

| -а | Дисплеи аВсе активные соединения и TCP и UDP порты на котором компьютер слушает. | да | да | да | ||||||

| -b | Отображает бИмя основной (исполняемой) программы, участвующей в создании каждого соединения или порта прослушивания. (Windows XP, Windows Server 2003 и более новые операционные системы Windows; не Microsoft Windows 2000 или старше). | да | Нет | Нет | ||||||

| -b | Причины -я сообщить об общем количестве бytes трафика. | Нет | да | да | Нет | |||||

| -e | Дисплеи етернет статистика, например, количество байты и пакеты отправлены и получены. Этот параметр можно комбинировать с -s. | да | да | Нет | ||||||

| -f | Дисплеи жокончательно квалифицированные доменные имена FQDN> для иностранных адресов (доступно только на Виндоус виста и более новые операционные системы). | да | Нет | Нет | ||||||

| -f Адрес Семья | Ограничивает отображение определенным семейством адресов сокетов, unix, инет, inet6 | Нет | да | Нет | ||||||

| -грамм | Отображает многоадресную рассылку грамминформация о членстве в группе для IPv4 и IPv6 (может быть доступно только в более новых операционных системах) | Нет | Нет | да | ||||||

| -я | Отображает сеть яинтерфейсы и их статистика | Нет | Нет | да | ||||||

| -м | Отображает мстатистика emory для сетевого кода (статистика STREAMS в Solaris). | Нет | Нет | |||||||

| -n | Отображает активные TCP-соединения, однако адреса и номера портов выражаются численно, и не предпринимается никаких попыток определить имена. | да | да | да | ||||||

| -о | Отображает активные TCP-соединения и включает идентификатор процесса (PID) для каждого соединения. Вы можете найти приложение на основе PID в Процессы вкладка в Диспетчер задач Windows. Этот параметр можно комбинировать с -a, -n, и -п. Этот параметр доступен в Microsoft Windows XP, Windows Server 2003, и Windows 2000 если исправление применено. | да | Нет | Нет | ||||||

| -п протокол | Показывает соединения для ппротокол, указанный протокол. В этом случае, протокол возможно tcp, udp, tcpv6 или udpv6. Если этот параметр используется с -s отображать статистику по протоколу, протокол возможно TCP, UDP, ICMP, IP, TCPV6, UDPV6, ICMPV6, или же ipv6. | да | да | да | ||||||

| -п | Показать, какие пПроцессы используют какие сокеты (аналогично -b в Windows) (для этого вы должны быть root) | Нет | Нет | да | ||||||

| -П протокол | Показывает соединения для ппротокол, указанный протокол. В этом случае, протокол возможно ip, ipv6, icmp, icmpv6, igmp, udp, tcp, или же сырье. | Нет | Нет | да | ||||||

| -р | Отображает содержимое IP рпрогулочный стол. (Это эквивалентно печать маршрута команда под Windows.) | да | да | да | да | |||||

| -s | Дисплеи sтатистика по протоколу. По умолчанию статистика отображается для TCP, UDP, ICMP, и IP протоколы. Если установлен протокол IPv6 для Windows XP, статистика отображается для TCP over IPv6, UDP через IPv6, ICMPv6, и протоколы IPv6. В -п Параметр может использоваться для указания набора протоколов. | да | да | да | ||||||

| -t | Отображать только TCP-соединения. | Нет | да | да | ||||||

| -u | Отображать только UDP-соединения. | Нет | Нет | да | да | |||||

| -W | Отображать широкий вывод — не обрезает имена хостов или IPv6-адреса | Нет | Нет | да | Нет | |||||

| -Икс | Отображает подключения NetworkDirect, прослушиватели и общие конечные точки. | да | ||||||||

| -у | Отображает шаблон подключения TCP для всех подключений. Не может быть объединен с другими параметрами. | да | ||||||||

| -v | При использовании вместе с -b он отобразит последовательность компонентов, участвующих в создании соединения или порта прослушивания для всех исполняемых файлов. | да | Нет | Нет | ||||||

| Интервал | Повторно отображает выбранную информацию каждые интервалы секунд. Нажмите CTRL + C, чтобы остановить повторное отображение. Если этот параметр опущен, netstat печатает выбранную информацию только один раз. | да | да | Нет | ||||||

| -час | Отображает справку в командной строке. | да | Нет | да | да | да | да | да | да | Нет |

| -? | Отображает справку в командной строке. | да | Нет | Нет | Нет | Нет | Нет | Нет | Нет | да |

| /? | Отображает справку в командной строке. | да | да | Нет | Нет | Нет | Нет | Нет | Нет | Нет |

ipconfig /flushdns: Очистить-сбросить кэш DNS

Если вы изменили DNS-сервер в настройках сети, то данное действие не сразу вступит в силу. Windows использует кеш, в котором хранятся полученные ответы DNS, это экономит время при повторном доступе к тем же сетевым ресурсам в будущем. Чтобы Windows получала адреса от новых DNS-серверов введите команду «ipconfig /flushdns» после изменения вашего DNS-сервера.

При постоянном серфинге в интернете, ваш компьютер автоматически кэширует IP-адреса и прочие необходимые данные службы доменных имен. Очистка кэша DNS помогает обновить эти данные. Устаревшие кэшированные данные могут, со временем, вызывать проблемы с соединением.

FILES top

/etc/services -- The services translation file

/proc -- Mount point for the proc filesystem, which gives access

to kernel status information via the following files.

/proc/net/dev -- device information

/proc/net/raw -- raw socket information

/proc/net/tcp -- TCP socket information

/proc/net/udp -- UDP socket information

/proc/net/udplite -- UDPLite socket information

/proc/net/igmp -- IGMP multicast information

/proc/net/unix -- Unix domain socket information

/proc/net/ipx -- IPX socket information

/proc/net/ax25 -- AX25 socket information

/proc/net/appletalk -- DDP (appletalk) socket information

/proc/net/nr -- NET/ROM socket information

/proc/net/route -- IP routing information

/proc/net/ax25_route -- AX25 routing information

/proc/net/ipx_route -- IPX routing information

/proc/net/nr_nodes -- NET/ROM nodelist

/proc/net/nr_neigh -- NET/ROM neighbours

/proc/net/ip_masquerade -- masqueraded connections

/sys/kernel/debug/bluetooth/l2cap -- Bluetooth L2CAP information

/sys/kernel/debug/bluetooth/rfcomm -- Bluetooth serial

connections

/proc/net/snmp -- statistics

Как выполнить команду в командной строке

Работа в командной строке выполняется очень просто: пользователь вводит текстовую команду, а затем нажимает на клавишу «Enter» (ввод). Если необходимо ввести несколько последовательных команд, повторите данную операцию несколько раз.

После запуска командной строки, в окне интерпретатора командной строки отображается версия операционной системы Windows, и место где сейчас находится пользователь. При запуске в обычном режиме, это адрес профиля пользователя на системном диске.

При запуске командной строки от имени администратора, путь выглядит следующим образом: «C:\Windows\system32».

Команды командной строки Windows необходимо вводить в окне интерпретатора сразу после знака «>», в этом месте мигает курсор.

Для копирования команды с компьютера, а затем вставки команды в командную строку, используется контекстное меню правой кнопки мыши. Скопируйте команду в буфер обмена, вставьте курсор мыши в окно командной строки, нажмите на правую кнопку мыши. В Windows 10 поддерживается копирование и вставка при помощи стандартных клавиш клавиатуры: «Ctrl» + «C» и «Ctrl» + «V».

Некоторые системные приложения запускаются непосредственно после ввода команды, которая состоит из названия приложения, например, если вести команду «calc», то на компьютере запуститься системная программа Калькулятор.

Вам также может быть интересно:

- Команды «Выполнить» в Windows: полный список

- Восстановление Windows через командную строку

Для других программ потребуется ввести полный путь до исполняемого файла приложения. Если в пути до файла есть пробелы, полный путь заключается в кавычки, например, так выглядит команда для запуска браузера Google Chrome:

"C:\Program Files (x86)\GoogleChrome\Applicationchrome.exe"

После запуска команды из командной строки, реализация выполнения команды не всегда внешне заметна, из-за того, что происходят внутренние изменения в операционной системе.

К основной команде часто добавляются другие параметры, ключи для выполнения конкретных действий.

При вводе неправильной команды, например, введенной с ошибками, или если операционная система Windows не может по какой-либо причине выполнить команду, об этом появится сообщение в окне интерфейса командной строки.

Сетевые интерфейсы

Показать список сетевых интерфейсов: netstat -i

# netstat -i Kernel Interface table Iface MTU Met RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flg eth0 1500 0 1911037 0 0 0 1382056 0 0 0 BMRU lo 16436 0 0 0 0 0 0 0 0 0 LRU

Показать расширенную информацию об интерфейсах (аналогично ifconfig): netstat -ie

# netstat -ie

Kernel Interface table

eth0 Link encap:Ethernet HWaddr 00:0c:29:68:4c:a4

inet addr:192.168.128.134 Bcast:192.168.128.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe68:4ca4/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:24278 errors:0 dropped:0 overruns:0 frame:0

TX packets:11275 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:33203025 (33.2 MB) TX bytes:665822 (665.8 KB)

Interrupt:19 Base address:0x2000

Команда ipconfig

Следующая важная команда — ipconfig. Введите ее. У меня получилось вот так:

Настройка протокола IP для Windows

Ethernet — Ethernet адаптер:

DNS-суффикс этого подключения . . : srcc.msu.ru

IP-адрес . . . . . . . . . . . . : 192.168.17.139

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . : 192.168.17.240

C:\Documents and Settings\Администратор>

В данном случае получился адрес 192.168.17.139. Можно этот адрес тоже пропинговать (вы пингуйте свой) — пакеты должны доходить мгновенно. Основной шлюз — это адрес, на который компьютер отправляет пакеты, не найдя подходящего адреса в своей сети. Так, в моем случае все пакеты, кроме пакетов на 192.168.17.* будут отправлены на 192.168.17.240, а тот компьюьтер уже должен решить, что с ними делать и куда их переправлять дальше. Примечание: локальная сеть, то есть те адреса, пакеты на которые не отправляются на шлюз, определяется при помощи маски — нолик на последнем месте и 255 на всех предыдующих как раз и означает, что может буть произвольным последнее число в IP-адресе.

Одно из стандартных действий при поиске проблем подключения — пропинговать свой шлюз. Если пакеты до него не доходят, то, видимо, проблема где-то рядом, например, поврежден или плохо воткнут сетевой шнур. Также стоит знать, где физически находится компьютер с вашим основным шлюзом — у провайдера, где-то в доме, а, может, это — можем в вашей квартире. Примечание: некоторые компьютеры настроены не откликаться на запросы команды ping. Поэтому отсутствие пинга — не стопроцентная гарантия отсутствия связи с адресом.

Более подробную информацию можно получить командой ipconfig /all. У меня получилось:

C:\Documents and Settings\Администратор>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : sander

Основной DNS-суффикс . . . . . . : MSHOME

Тип узла. . . . . . . . . . . . . : смешанный

IP-маршрутизация включена . . . . : нет

WINS-прокси включен . . . . . . . : нет

Порядок просмотра суффиксов DNS . : MSHOME

srcc.msu.ru

Ethernet — Ethernet адаптер:

DNS-суффикс этого подключения . . : srcc.msu.ru

Описание . . . . . . . . . . . . : Broadcom 440x 10/100 Integrated Controller

Физический адрес. . . . . . . . . : 00-16-D4-63-03-65

Dhcp включен. . . . . . . . . . . : да

Автонастройка включена . . . . . : да

IP-адрес . . . . . . . . . . . . : 192.168.17.139

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . : 192.168.17.240

DHCP-сервер . . . . . . . . . . . : 192.168.17.240

DNS-серверы . . . . . . . . . . . : 212.192.244.2

212.192.244.3

Аренда получена . . . . . . . . . : 2 февраля 2009 г. 11:00:28

Аренда истекает . . . . . . . . . : 9 февраля 2009 г. 11:00:28

C:\Documents and Settings\Администратор>

Самую полезную информацию я выделил жирным. DHCP-сервер выделил мне динамиеский адрес на основе моего MAC-адреса или физического адреса. Мои DNS-сервера — это 212.192.244.2 и 212.192.244.3.

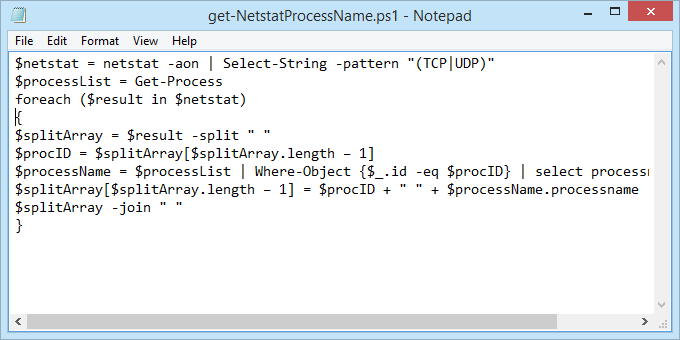

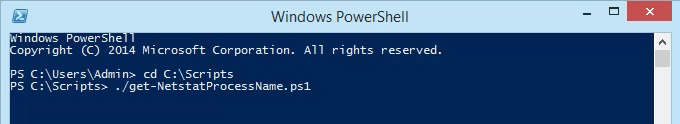

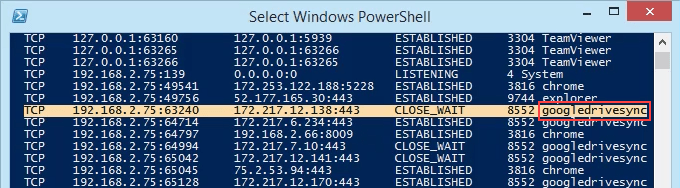

How To Get Port, PID, & Process Name In PowerShell

PowerShell is Microsoft’s newer way to use a command-line interface with Windows. We say newer, but it’s been around for several versions. You should learn PowerShell even if you’re a home user.

Most Windows commands also work in PowerShell, plus we can combine them with PowerShell’s cmdlets – pronounced command-lets. Joe at Winteltools.com provides the script for this method.

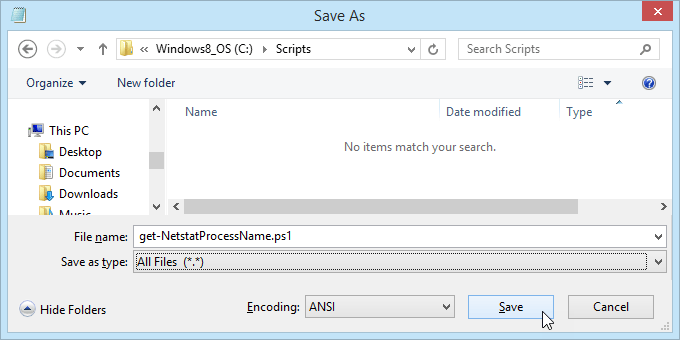

Open Notepad and enter the following code:

Save the file as get-NetstatProcessName.ps1. Make sure to note where it’s being saved. It’s important to change the Save as type: to All Files (*.*) or it will get saved as get-NetstatProcessName.ps1.txt and it won’t work for us.

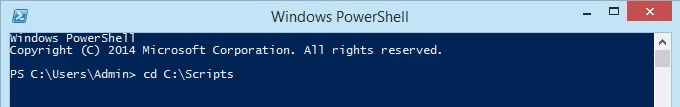

Open PowerShell and navigate to the location in which the script was saved. In this case, it’s

cd C:\Scripts

. Hit Enter to run the command.

Run the script using dot-sourcing to make it work. That means use ./ before the name of the file. The command will be

./get-NetstatProcessName.ps1

Now we can see all the traditional netstat info plus the process name. No need to open Task Manager anymore.

Замечания по платформе

В macOS команда

Под Linux, необработанные данные часто можно получить из / proc / net / dev обойти printf повреждение вывода, возникающее в сводке статистики сетевого интерфейса netstat, , до тех пор, пока проблема не будет исправлена.[нужна цитата]

На Windows платформу, информацию netstat можно получить, вызвав GetTcpTable и GetUdpTable функции в IP Helper APIили IPHLPAPI.DLL. Возвращаемая информация включает локальные и удаленные IP-адреса, локальные и удаленные порты и (для GetTcpTable) TCP коды состояния. Помимо инструмента командной строки netstat.exe, поставляемого с Windows, GUIдоступны программы на основе netstat.

На платформе Windows эта команда доступна, только если Протокол Интернета (TCP/IP) Протокол устанавливается как компонент в свойствах сетевого адаптера в Сетевые подключения.

На Windows Платформа, на которой запущены службы удаленных рабочих столов (ранее — службы терминалов), будет показывать подключения только для текущего пользователя, а не для всего компьютера.

На macOS, папку / System / Library / CoreServices / Applications (или / Applications / Utilities в OS X Mountain Lion и ранее) содержит утилиту сетевого графического интерфейса под названием Сетевая утилита, то Netstat tab из которого запускает команду netstat и отображает ее вывод на вкладке.

sfc /scannow: Проверка целостности системных файлов Windows

«sfc» — это стандартная утилита для проверки целостности системных файлов Windows. Она позволяет пользователю найти и восстановить недостающие системные файлы. Если, по какой-то причине, файлы отсутствуют или повреждены, то утилита просканирует их все и заменить ошибочные версии файлов исходными версиями. Кроме того, средство проверки системных файлов проверяет каталог кэша и, если потребуется, обновляет его содержимое.

Чтобы провести сканирование, нужно обязательно запустить командную строку как администратор, прописать команду «sfc /scannow» и дать программе сделать свою работу. Более подробно об «sfc /scannow» читайте здесь.

Флаги и параметры Netstat

Чтобы увидеть все доступные параметры netstat, введите человек netstat в командной строке, чтобы открыть справочную страницу netstat. Вы также можете просмотреть онлайн-версию справочной страницы netstat.

«Человек» — это сокращение от «руководство».

Синтаксис

Чтобы добавить флаги и параметры в netstat, используйте следующий синтаксис:

netstat

Netstat в macOS не работает так же, как netstat в Windows и Linux. Использование флагов или синтаксиса из этих реализаций netstat может не привести к ожидаемому поведению.

Если приведенное выше сокращение кажется совершенно непонятным, научитесь читать синтаксис команд.

Полезные флаги

Вот некоторые из наиболее часто используемых флагов:

-a включает порты сервера в вывод netstat, которые не включаются в вывод по умолчанию.

-g отображает информацию, связанную с многоадресными соединениями.

-I interface предоставляет пакетные данные для указанного интерфейса. Все доступные интерфейсы можно просмотреть с помощью -i флаг, но en0 обычно является исходящим сетевым интерфейсом по умолчанию

(Обратите внимание на строчную букву.)

-n подавляет помеченные имена удаленных адресов. Это значительно ускоряет вывод netstat, жертвуя только ограниченной информацией.

-p Протокол перечисляет трафик, связанный с определенным сетевым протоколом

Полный список протоколов доступен на / и т.д. / протоколы, но самые важные из них UDP и TCP.

-r отображает таблицу маршрутизации, показывающую, как пакеты маршрутизируются по сети.

-s показывает сетевую статистику для всех протоколов, активны они или нет.

-v увеличивает детализацию, в частности, путем добавления столбца, показывающего идентификатор процесса (PID), связанный с каждым открытым портом.

Как запустить командную строку в Windows от имени администратора

В Windows 10:

- Нажмите кнопку «Пуск» или выберите «Поиск» – начинайте вводить слово «cmd» на английском языке или «Командная строка» на русском.

- Сверху появится результат поиска, кликните по «Командная строка» правой кнопкой мыши и нажмите на пункт «Запуск от имени администратора».

В Windows 8 и 8.1:

- Перейдите на начальный экран, нажав кнопку «Windows» на клавиатуре или кнопку «Пуск».

- Справа вверху нажмите на «Поиск» и начинайте вводить слово «cmd» или «Командная Строка». Внизу откроется результат поиска.

- Кликните по приложению «Командная строка» правой кнопкой мыши и выберите пункт «Запуск от имени администратора».

В Windows 7:

- Нажмите на кнопку «Пуск», пройдите во вкладку «Мои программы» – далее перейдите в «Стандартные».

- Найдите ярлык «Командная строка» и кликните на ней правой кнопкой мыши, выбираем пункт «Запуск от имени Администратора».

Теперь приступим непосредственно к командам.

Предоставленная статистика [ править ]

В ReactOS команда

Netstat предоставляет статистику для следующего:

- Proto — имя протокола ( TCP или UDP ).

- Локальный адрес — IP- адрес локального компьютера и номер используемого порта. Имя локального компьютера, соответствующее IP- адресу и имени порта, отображается, если не указан параметр -n . Звездочка (*) отображается для хоста, если сервер прослушивает все интерфейсы. Если порт еще не установлен, номер порта отображается звездочкой.

- Внешний адрес — IP- адрес и номер порта удаленного компьютера, к которому подключен сокет. Имена, соответствующие IP- адресу и порту, отображаются, если не указан параметр -n . Если порт еще не установлен, номер порта отображается звездочкой (*).

- Состояние — указывает состояние TCP- соединения. Возможные состояния: CLOSE_WAIT, CLOSED, ESTABLISHED, FIN_WAIT_1, FIN_WAIT_2, LAST_ACK, LISTEN, SYN_RECEIVED, SYN_SEND и TIME_WAIT. Дополнительные сведения о состояниях TCP-соединения см. В RFC 793 .

PING

PING — одна из базовых и самых полезных CMD-команд. Она отображает качество связи, показывает, может ли ваш компьютер высылать данные по целевому IP-адресу, и если может, то с какой скоростью.

Вот пример использования команды:

Команда действует по следующему принципу: она высылает определённое количество пакетов данных и определяет, сколько из них вернулось обратно. Если некоторые из них не вернулись, она сообщает о потере. Потеря пакетов ведёт к низкой производительности в играх и интернет-трансляциях. Это отличный способ протестировать ваше интернет-соединение.

По умолчанию команда высылает четыре пакета с тайм-аутом для каждого в четыре секунды. Вы можете увеличить количество пакетов следующим образом: ping www.google.com -n 10

Вы можете также увеличить длительность тайм-аута (значение отображается в миллисекундах): ping www.google.com -w 6000

![Как проверить открытые порты на своём компьютере. что означают 0.0.0.0, :*, [::], 127.0.0.1. как понять вывод netstat - hackware.ru](http://navikur.ru/wp-content/uploads/3/8/f/38f5d6f66335e8f5d3c4144873d552af.jpeg)