Введение

Одновременно с колоссальным ростом популярности Интернета возникает беспрецедентная опасность разглашения персональных данных, критически важных корпоративных ресурсов, государственных тайн и т.д. Каждый день хакеры подвергают угрозе эти ресурсы, пытаясь получить к ним доступ при помощи специальных атак, которые постепенно становятся, с одной стороны, более изощренными, а с другой — простыми в исполнении. Этому способствуют два основных фактора.

Во-первых, это повсеместное проникновение Интернета. Сегодня к Сети подключены миллионы устройств, и многие миллионы устройств будут подключены к Интернету в ближайшем будущем, поэтому вероятность доступа хакеров к уязвимым устройствам постоянно возрастает. Кроме того, широкое распространение Интернета позволяет хакерам обмениваться информацией в глобальном масштабе. Простой поиск по ключевым словам типа «хакер», «взлом», «hack», «crack» или «phreak» даст вам тысячи сайтов, на многих из которых можно найти вредоносные коды и способы их использования.

Во-вторых, это широчайшее распространение простых в использовании операционных систем и сред разработки. Данный фактор резко снижает уровень необходимых хакеру знаний и навыков. Раньше, чтобы создавать и распространять простые в использовании приложения, хакер должен был обладать хорошими навыками программирования. Теперь, чтобы получить доступ к хакерскому средству, нужно только знать IP-адрес нужного сайта, а для проведения атаки достаточно щелкнуть мышью.

Сетевая атака — некоторый набор действий (активность), имеющий целью произвести с компьютером (сервером) какие-то действия удаленно. Действия, обычно, являются нежелательными.

Как защититься от спуфинга, защита от спуфинга почты

Наверняка многие из пользователей используют для работы в Интернете электронную почту. Ее можно защитить от спуфинга. Есть несколько безопасных вариантов:

- не переходите по неизвестным ссылкам и не вводите свои данные на непроверенных сайтах в Интернете;

- проверяйте адреса сайтов при вводе информации (они должны быть официальными);

- установите на компьютер хороший антивирус, который точно защитит вашу электронную почту от спуфинга.

Например, для защиты от спуфинга часто используют бесплатный антивирус Аваст, который можно скачать отсюда – «avast.ru/index#pc» или 360 Total Security. Антивирус Касперского тоже хорошо справляется со своей работой. Кстати, можете посмотреть статью, где показаны лучшие антивирусы.

Старайтесь использовать Интернет в безопасном режиме. Не переходите на сомнительные сайты по электронной почте, которые доступны с http протоколом, они должны быть с https. Тогда ваши данные в Интернете будут находится в безопасности от посторонних глаз.

Как работает спуфинг

Кратко разберемся, как работает спуфинговая имитация данных:

Создается имитация надежности той или иной информации

Например, злоумышленник создает сайт, на котором можно купить якобы проверенный товар, а на самом деле это не так.

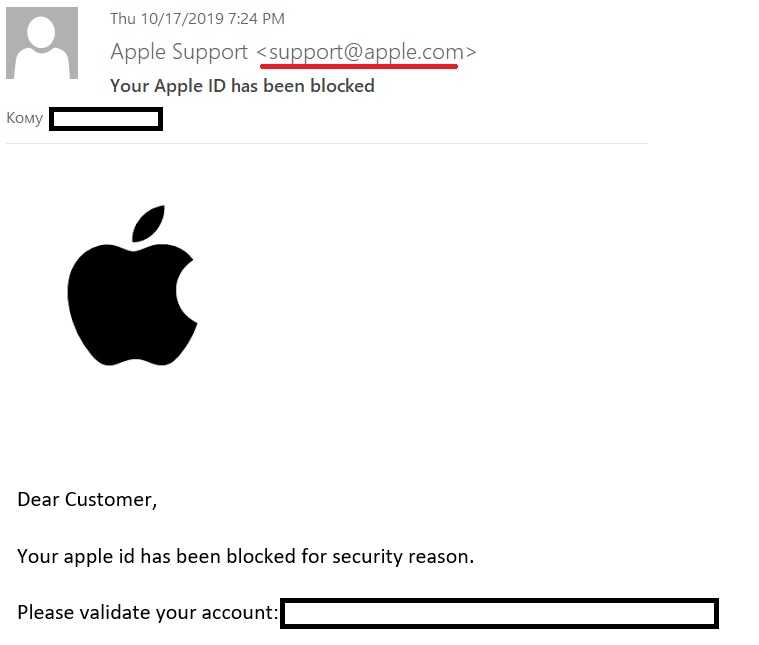

Рассылается письмо или ссылки людям, чтобы привлечь их внимание к поддельному ресурсу.

Затем пользователей вводят в заблуждение и они оставляют данные на поддельном ресурсе. Например, логин или пароль.

Злоумышленники получает доступ, к информации пользователя, которая была введена на подмененном сайте.

Думаю понятно, спуфинг что это? И как он работает. Дальше разъяснять эту информацию не будем, поговорим о защите от спуфинга, чтобы не потерять свои личные данные, деньги и многое другое в Интернете.

Советы, чтобы защитить вас от любых атак на имитацию в Интернете и обеспечить 100% безопасность

Как упоминалось в предыдущих пунктах, подмена используется для того, чтобы вытеснить личность другого человека и, таким образом, получить информацию, необходимую для совершения любого вида незаконной деятельности.

В настоящее время, используя эту технику, вы можете получить несколько вариантов, чтобы легко получить деньги или услугу, и, конечно, нелегально . Вот почему каждый раз, когда вы выполняете какую-либо процедуру через Интернет, вы должны использовать антивирус, даже каждый раз, когда вы скачиваете какой-либо файл. Аналогично, вы не можете использовать следующие советы, чтобы обеспечить 100% безопасность и избежать каких-либо неудобств .

Просмотрите каждый источник информации

Каждый раз, когда вам нужно использовать источник информации или загружать файл из электронной почты, даже проверять свои банковские счета, вы должны очень хорошо проверять свою систему . Вот почему вы никогда не должны давать ответ на сомнительные вопросы, и в случае возникновения каких-либо сомнений вам следует немедленно связаться с компанией веб-сайта, который вы собираетесь использовать .

Старайтесь обновлять операционную систему и браузер.

Как правило, вирусы используются»дырами в ОС» , , а также браузерами, которые были заражены на устройствах. Причина, по которой производители постоянно обновляют свои приложения с намерением обеспечить максимальную защиту своих клиентов.

Именно поэтому вы не должны забывать автоматически активировать обновления на своих устройствах, компьютерах или в плагинах браузера, , а также в каждом из обновлений, которые вы используете для личного использования .

Позаботьтесь о паролях.

Когда вы собираетесь ввести пароль любого типа, не забудьте убедиться, что это официальная страница сервиса, поскольку есть страницы, которые могут быть идентичны оригинальным и могут быть подделкой . Никогда не используйте один и тот же пароль в службах, которые вы используете, потому что , если они берут этот пароль, они могут войти в каждую из ваших служб .

Никогда не сообщайте свои пароли другим субъектам, тем более тем, кто говорит вам, что они являются техническими специалистами компании, мотивируя это тем, что они не имеют права делать это самостоятельно .

Никогда не доверяй сайтам

Всегда вы должны находится в режиме ожидания при входе на веб-страницу любого типа, поскольку Есть много людей, которые вводят в заблуждение сообщения . Если у вас есть какие-либо сомнения, вы должны проверить информацию с источником, которому вы доверяете.

Никогда не нажимайте на ссылки, которые вы считаете подозрительными.

Вы всегда должны быть осторожны при использовании интернет-ссылки, обмена мгновенными сообщениями, электронной почты или социальной сети . Есть сообщения, которые являются ложными и могут сопровождаться несколькими неудачами

Создавая их, они делают их как можно более убедительными, чтобы привлечь внимание пользователя и, таким образом, направить их на страницы, которые не являются законными

См. Также [ править ]

- Подмена DNS

- Подмена IP-адреса

- ЗЕМЕЛЬНАЯ атака

- Подмена MAC

- Фишинг — попытка получить конфиденциальную информацию, выдавая себя за надежную организацию.

- Атака с использованием гомографа IDN , смешивание букв из разных алфавитов с целью обмануть ничего не подозревающего пользователя, заставив его довериться и щелкнуть ссылку, также известная как «подмена сценария».

- Спуфинг протокола , мягкое моделирование протокола с целью использования другого, более подходящего.

- Атаки потокового шифра

- Подмена веб-сайта — создание веб-сайта в качестве обмана с целью ввести читателей в заблуждение.

Серверы DNS

Работу DNS обеспечивают множество географически распределенных программных серверов, выстроенных в иерархическую (древовидную) структуру.

Система работает примерно так. Браузер или иная программа, взаимодействующая с Интернетом, отправляет запрос к «ближайшему» DNS-серверу, чтобы он по доменному имени нашел IP-адрес нужного узла. Если этот DNS-сервер «знает» адрес, то возвращает его в качестве ответа на запрос. Если же DNS-сервер не может найти адрес в своей базе данных, то отправляет запрос на вышестоящий по иерархии сервер либо на корневой. Вышестоящий сервер рассматривает запрос и поступает аналогичным образом: либо находит у себя и отправляет в качестве ответа IP-адрес искомого узла, либо передает запрос на корневой DNS-сервер, который начинает поиск на DNS-серверах, нижестоящих в иерархии доменов. Если IP-адрес удается найти, то он передается по цепочке тому DNS-серверу, с которого начался поиск, и тот отправляет ответ программе, которая сформулировала первоначальный запрос. Если поиск оказывается неудачным, то в программу возвращается сообщение об ошибке.

Поскольку программы очень часто по многу раз обращаются к одним и тем же доменам, их адреса хранятся поблизости — в файле hosts, локальном файле настроек DNS. При отсутствии нужного адреса обращение передается на стоящий внутри сети локальный DNS-сервер, где производится поиск адреса его в кэш-памяти, затем на локальный DNS-сервер интернет-провайдера, и так далее.

Аналогичным образом решается задача обратного поиска, когда по IP-адресу узла Интернета производится поиск его доменного имени. Такой поиск используется, в частности, в системах электронной почты.

Еще один важный вариант запроса — на добавление или изменение информации, содержащейся в DNS. Например, чтобы сайт с новым доменным именем (что-то вроде newservername.com) заработал, необходимо зарегистрировать его, сделать необходимые настройки и указать IP-адреса DNS-серверов, которые «знают», где находится новый сайт. Чтобы информация о новом доменном имени стала известна всему Интернету и чтобы новый сайт заработал, потребуется некоторое время — обычно 24 часа

Очень часто владельцы сайтов предпочитают не держать DNS-серверы у себя, а размещать их на сторонних хостинговых площадках — это позволяет повысить доступность сайтов. Чтобы свести риски к минимуму, владельцы сайтов пользуются услугами нескольких хостинг-провайдеров: если вдруг DNS-сервер на одной из площадок окажется недоступен, путь к сайту «укажут» DNS-серверы, расположенные на других площадках.

Отметим, что более продвинутые провайдеры услуг хостинга DNS-серверов, такие как StormWall, помимо собственно хостинга, предоставляют также сервисы защиты DNS от атак.

Спуфинг схожего домена (Lookalike domain Spoofing)

В более сложных атаках злоумышленники используют специально зарегистрированные домены, похожие на домен организации-мишени. Это требует немного больших затрат: все же найти и купить определенный домен, настроить на нем почту, подписи DKIM и SPF и аутентификацию DMARC сложнее, чем просто немного изменить заголовок From. Но и распознать подделку в таком случае труднее.

Primary Lookalike

Пример письма с lookalike-домена

Впрочем, при должном уровне внимательности такую ошибку можно заметить. Но бывают и случаи, когда простой внимательностью уже не обойтись.

Unicode Spoofing

Unicode Spoofing — разновидность спуфинга, в которой один из ASCII-символов в имени домена заменяется на схожий по написанию символ из диапазона Unicode. Чтобы понять эту технику, нужно разобраться, как кодируются домены, в которых используются нелатинские символы (например, кириллица или умлауты). Для работы с ними был создан метод преобразования Punycode, в соответствии с которым символам Unicode сопоставляются так называемые ACE-последовательности (ASCII Compatible Encoding — кодировка, совместимая с ASCII), состоящие из букв латинского алфавита, дефисов и чисел от 0 до 9. При этом многие браузеры и почтовые клиенты отображают Unicode-версию домена. Так, например, домен:

касперский.рф

| 1 | касперский.рф |

преобразуется в:

xn--80akjebc7ajgd.xn--p1ai

| 1 | xn--80akjebc7ajgd.xn--p1ai |

Однако в браузере вы, скорее всего, увидите именно «касперский.рф». При этом, поскольку данная технология предусматривает частичное кодирование (кодируется не вся строка, а отдельный символ), домен может содержать и ASCII-, и Unicode-символы, и злоумышленники активно этим пользуются.

Пример письма с Unicode spoofing

Если посмотреть в заголовки этого письма (это можно сделать в большинстве почтовых клиентов для ПК и), откроется совсем другая картина:

Punycode-запись домена

Дело тут в том, что домен аррle.com как раз подпадает под правило кодирования Unicode-символов в ASCII — первые три символа являются кириллическими «а» и «р». Но почтовый агент, которым было открыто письмо, для удобства пользователя преобразовал Punycode-комбинацию в Unicode и в письме отобразилось «аррle.com».

Отметим, что некоторые почтовые клиенты предупреждают пользователя, что в имени домена использованы нестандартные символы, или даже отображают Punycode в заголовке From. Однако такие механизмы защиты предусмотрены далеко не везде, и это играет на руку мошенникам.

Подмена геолокации

Подмена геолокации происходит, когда пользователь применяет технологии, чтобы создать впечатление, что они находятся где-то в другом месте, а не там, где они находятся на самом деле. Наиболее распространенная подмена геолокации — это использование виртуальной частной сети (VPN) или DNS- прокси, чтобы пользователь выглядел находящимся в другой стране, штате или территории, отличной от того, где он находится на самом деле. Согласно исследованию GlobalWebIndex, 49% глобальных пользователей VPN используют VPN в первую очередь для доступа к развлекательному контенту, ограниченному территорией. Этот тип спуфинга геолокации также называется геопиратством, поскольку пользователь незаконно получает доступ к материалам, защищенным авторским правом, с помощью технологии спуфинга геолокации. Другой пример спуфинга геолокации произошел, когда игрок в онлайн-покер в Калифорнии использовал методы спуфинга геолокации для игры в онлайн-покер в Нью-Джерси в нарушение законов штатов Калифорния и Нью-Джерси. Судебные доказательства геолокации подтвердили спуфинг геолокации, и игрок потерял более 90 000 долларов в качестве выигрыша.

Влияние отравления DNS-кешем

Например, предположим, что злоумышленникам удастся изменить записи DNS и IP-адреса для Amazon. Затем они укажут его на другой сервер с поддельным IP-адресом, которым злоумышленники управляют или владеют им. Любой, кто пытается получить доступ к подлинному веб-сайту Amazon, будет перенаправлен по неправильному адресу, который может содержать вредоносные программы для кражи конфиденциальной информации.

Помимо веб-сайтов, злоумышленник может вставить поддельный адрес для почтового сервера или других веб-приложений, таких как банковские приложения. Следовательно, они будут перенаправлять всю деловую электронную почту или транзакции на сервер злоумышленника.

Поскольку изменения в DNS регулярно распространяются с одного сервера на другой, отравленный кеш может распространиться на другие DNS-серверы и системы, что приводит к значительному ущербу.

Например, поддельная запись может быстро распространиться на другие машины, такие как DNS-серверы интернет-провайдера, которые затем сохранят ее в своем кэше. Отсюда он распространяется и на оборудование рядом с пользователем, такие как браузеры, мобильные телефоны и маршрутизаторы, которые также будут хранить эту поддельную запись в своих кэшах.

Классификации спуфинг-атак

В зависимости от сетевого протокола, на который направлен вектор атаки, выделяют несколько видов спуфинга: IP-, DNS-, ARP-, MAC- и GPS-спуфинг.

IP-спуфинг

Представляет собой перенумерацию IP-адресов в пакетах, посылаемых на атакуемый сервер. В отправляемом пакете указывается тот адрес, которому доверяет получатель. В результате жертва получает данные, необходимые хакеру.

Такой механизм обычно реализуется в ТСР- и UDP-протоколах. Минимизировать вероятность такой атаки можно с помощью сетевых фильтров. Они не пропустят пакеты с заведомо вредоносных интерфейсов. Полностью же исключить IP-спуфинг можно методом сравнения MAC- и IP-адресов отправителя.

Данный вид спуфинга может быть полезным. Например для тестирования производительности ресурса создаются сотни виртуальных пользователей с ложными IP-адресами.

ARP-спуфинг

ARP-спуфинг — это перехват трафика за счет уязвимости ARP-протоколов. Из-за отсутствия проверок подлинности запросов и ответов, ARP-протоколы пропускают исходящий трафик на сервер злоумышленника. В результате хакер получает секретные сведения: логины, пароли, номера кредитных карт и т.д.). Популярность этого метода обусловлена большим количеством бесплатных спуфинг-программ, совершающих атаку.

MAC-спуфинг

В процессе MAC-спуфинга на вход маршрутизатора подается ложный или скрытый в сети MAC-адрес. Используется как для распространения вредоносных ПО, так и в мирных целях, например чтобы протестировать производительность серверов.

GPS-спуфинг

Цель GPS-спуфинга — обмануть GPS-приемник посредством передачи сигнала, на порядок мощнее чем тот, который передает сам спутник. Основная область применения – дезориентация военного транспорта.

В зависимости от способа реализации выделяют следующие виды спуфинга.

Спуфинг не вслепую

Возможен, если взломщик находится с жертвой в одной подсети. В этом случае злоумышленник получает все необходимые номера последовательности и подтверждения. Сеанс захватывается из-за искажения потока данных в текущем соединении. В дальнейшем он восстанавливается с помощью имеющейся последовательности номеров и подтверждений. Такой подход позволяет преодолеть любую аутентификацию.

Спуфинг вслепую

Находясь в другой подсети, взломщик не имеет доступа к номерам последовательности и подтверждениям. Он перебивает нормальный порядок нумерации, отправляя на сервер жертвы один за другим несколько пакетов. В результате нарушенные номера отправляются на целевой сервер. Требуемые данные встраиваются в новую учетную запись жертвы, открывая хакеру необходимый доступ.

Атака Man in middle

Злоумышленник перехватывает связь между двумя дружественными серверами. Управляя полученным потоком, взломщик может как угодно распоряжаться полученной информацией: удалять, изменять, перенаправлять.

Как предотвратить утечку DNS

Используйте эффективный VPN-сервис

Вы всегда можете предотвратить утечки DNS и связанные с этим проблемы, если используете правильный VPN-сервис. Имейте в виду, что это не должен быть бесплатный поставщик услуг VPN, поскольку они не обеспечивают достойной защиты от возможных утечек DNS и часто «грешат» разрывами соединения.

Используйте анонимные браузеры

Браузер Tor считается одним из самых безопасных браузеров для серфинга. Он использует луковую маршрутизацию, чтобы замаскировать или скрыть ваши данные и IP-адрес. Он перескакивает через три разных места, позволяя осуществлять обширный гео-спуфинг и скрывать большую часть информации, связанной с конкретным соединением.

Как кто-то «отравляет» кэш DNS?

Теперь мы знаем, что такое кеш DNS, давайте посмотрим, как хакеры могут его «отравить».

Как хакеры сажают яд

Когда компьютер использует кэш DNS, он не замечает, изменился ли IP-адрес с момента его последнего использования. В некотором смысле, кэш DNS — это память компьютера; если значения в кеше подстроены, компьютер будет действовать так, как будто он всегда был таким.

Допустим, злонамеренный агент решает атаковать пользователей www.mybanksaddress.com, Для этого они создают поддельный веб-сайт, который выглядит идентично реальному. Они создают фальшивый экран входа в систему, чтобы собрать информацию о людях, которые используют этот фальшивый сайт.

Как работает яд

Когда сайт в сети, они затем атакуют DNS-кеш пользователей. Они могут сделать это с помощью вредоносных программ или получить доступ к чьему-либо компьютеру. В любом случае, их цель — получить доступ к кешу DNS и найти где www.mybanksaddress.com хранится. После этого они заменяют реальный IP-адрес банка на адрес поддельного сайта, который они создали.

Допустим, ваш кэш был атакован, и IP-адрес вашего банка был заменен. Теперь, когда вы вводите URL банка, ваш компьютер ищет его в своем кеше. Он находит вредоносный IP-адрес, который хакер установил, и перенаправляет ваш браузер на фальшивый веб-сайт.

Если все сделано достаточно гладко, вы даже не заметите, что попали на фальшивый сайт. Затем вы вводите данные для входа на фальшивый веб-сайт и подвергаете риску свой аккаунт.

Что такое спуфинг?

Спуфинг – это вид мошенничества, при котором преступники пытаются получить чью-то личную информацию, выдавая себя за законную компанию, соседа или другую невиновную сторону.

Ключевые моменты

- Спуфинг с целью заставить вас раскрыть личную информацию можно с помощью электронной почты, текстовых сообщений, идентификатора вызывающего абонента и даже GPS-приемников.

- Скептически относитесь к любым запросам личной информации, загружайте файлы только из надежных источников и устанавливайте антивирусное программное обеспечение.

- Если вы считаете, что вас обманули, подайте жалобу в Центр жалоб потребителей Федеральной комиссии по связи ; если вы потеряли деньги, также обратитесь в местную полицию.

См. Также [ править ]

- Подмена DNS

- Подмена IP-адреса

- ЗЕМЕЛЬНАЯ атака

- Подмена MAC

- Фишинг — попытка получить конфиденциальную информацию, выдавая себя за надежную организацию.

- Атака с использованием гомографа IDN , смешивание букв из разных алфавитов с целью обмануть ничего не подозревающего пользователя, заставив его довериться и щелкнуть ссылку, также известная как «подмена сценария».

- Спуфинг протокола , мягкое моделирование протокола с целью использования другого, более подходящего.

- Атаки потокового шифра

- Подмена веб-сайта — создание веб-сайта в качестве обмана с целью ввести читателей в заблуждение.

Защита от DNS-атак

DNS-серверы являются полезными инструментами для ускорения работы в Интернете, но они также могут нанести серьезный ущерб, если скомпрометированы. К счастью, вы можете многое сделать, чтобы никогда не стать жертвой атаки, отравляющей кеш DNS.

Если вы ищете надежный DNS-сервер, почему бы не попробовать наш список лучших DNS-серверов, гарантирующих вашу безопасность?

5 DNS-серверов гарантированно улучшат вашу безопасность в Интернете

5 DNS-серверов гарантированно улучшат вашу безопасность в ИнтернетеСмена провайдера DNS может значительно улучшить защиту вашего компьютера от онлайн-угроз — но какой из них выбрать? Мы покажем вам пять провайдеров DNS, на которых вы можете перейти сегодня.

Прочитайте больше

?

Узнайте больше о спуфинге DNS, сетевой безопасности.

2.5 Атаки типа Man-in-the-Middle

Для атаки типа Man-in-the-Middle хакеру нужен доступ к пакетам, передаваемым по сети. Такой доступ ко всем пакетам, передаваемым от провайдера в любую другую сеть, может, к примеру, получить сотрудник этого провайдера. Для атак данного типа часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Атаки проводятся с целью кражи информации, перехвата текущей сессии и получения доступа к частным сетевым ресурсам, для анализа трафика и получения информации о сети и ее пользователях, для проведения атак типа DoS, искажения передаваемых данных и ввода несанкционированной информации в сетевые сессии.

Эффективно бороться с атаками типа Man-in-the-Middle можно только с помощью криптографии. Если хакер перехватит данные зашифрованной сессии, у него на экране появится не перехваченное сообщение, а бессмысленный набор символов. Отметим, что если хакер получит информацию о криптографической сессии (например, ключ сессии), то это может сделать возможной атаку Man-in-the-Middle даже в зашифрованной среде.

Как работает DNS спуфинг

Как и другие виды спуфинга, конечной целью обычно является кража личной или финансовой информации, но в отличие от большинства видов спуфинга, она не всегда основана на обмане людей.

Чтобы понять, как работает DNS-спуфинг, вам необходимо понять, как работают серверы системы доменных имен.

Подмена DNS (или заражение DNS-кэша) происходит, когда хакер изменяет информацию в этом каталоге таким образом, что даже когда человек вводит правильный веб-адрес для безопасного и законного веб-сайта, зараженный DNS-сервер вместо этого подключит компьютер этого человека к веб-сайт с другим IP-адресом, обычно поддельный веб-сайт.

Спуфинг и TCP / IP

Многие протоколы в наборе TCP / IP не предоставляют механизмов для аутентификации источника или получателя сообщения, и поэтому они уязвимы для атак с подделкой сообщений, когда приложения не принимают дополнительных мер предосторожности для проверки личности отправляющего или получающего хоста

Подмена IP и Подмена ARP в частности, может использоваться для кредитного плеча Атаки посредника против хозяев на компьютерная сеть. Атаки со спуфингом, использующие преимущества протоколов набора TCP / IP, могут быть смягчены с помощью брандмауэры способен глубокая проверка пакетов или путем принятия мер для проверки личности отправителя или получателя сообщения.

Заключение

Отравление кэша DNS приводит к отвлечению пользователей домена от вредоносных адресов от их предполагаемой цели. Некоторые контролируемые злоумышленниками серверы могут заставить ничего не подозревающих пользователей загружать вредоносные программы или предоставлять пароли, информацию о кредитных картах и другие конфиденциальные личные данные

Чтобы этого не случилось, важно использовать лучшие практики безопасности

Также рекомендуем прочитать:

- Что делает DNS сервер, зачем он нужен и как настроить DNS-сервер если он не отвечает?

- Как настроить локальный DNS-сервер на Linux?

- Что такое черный список URL-адресов и как от него защититься?

- Увеличить производительность WordPress с помощью этих плагинов

![Виды атак на компьютерные сети (сетевые атаки) [реферат №400]](http://navikur.ru/wp-content/uploads/4/0/1/40110a452149ac4d31684889cf340cce.jpeg)

![Спуфинг dns [вверх] ---- реализация ettercap - русские блоги](http://navikur.ru/wp-content/uploads/2/0/8/208784d860fed4423006cf5edcd8ac0c.png)